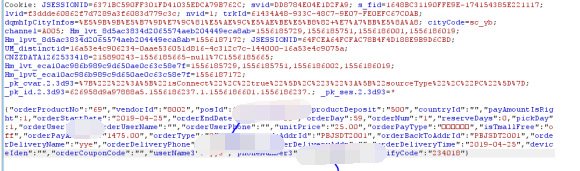

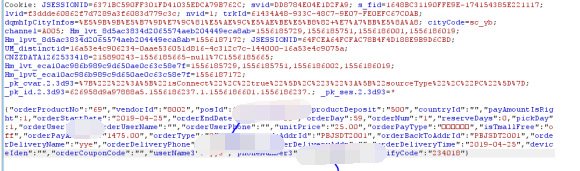

WIFI系统存在金融重大支付逻辑绕过漏洞(成功绕过金额1475元订购,不扣费) 作者:0x80描述:下订单的时候,可使用自己注册账号,发验证码,pickDay改成1,发现失败,有逻辑验证,但是我们可以把orderDeliveryPhon参数改成13888888888,可直接下订单,我们按照大金额做测试,按照1475元, 这时候到达支付页面,这时候,我们发现有两种支付方式一个支付宝,一个微信,我们注意参数,initOrder...

/

1170 次浏览/

核心成员

第三次实地培训结束...

/

934 次浏览/

核心成员

第三次实地安全培训-空客A350-900 作者:0x80继云南安全培训后,第三次实地安全培训本次重点讲一讲WEB和APP的安全测试届时将发布现场培训内容...

/

837 次浏览/

核心成员

爱卡汽车鸡勒任意密码重置漏洞利用工具https://pan.baidu.com/s/1a0RZojiJj1VUvpGQ9Ea9KQ解压密码:0000...

/

1118 次浏览/

核心成员

漏洞预警:乐都游戏网存在任意密码重置漏洞 作者:0x80...

/

1046 次浏览/

核心成员

漏洞预警:大街网存在任意密码重置漏洞 作者:0x80...

/

1324 次浏览/

核心成员

漏洞预警:新浪某系统存在弱口令+SQL注入漏洞 作者:0x80...

/

1075 次浏览/

核心成员

比比招标采购网任意密码重置漏洞 作者:0x80任意密码重置漏洞1、 漏洞描述:由于参数过滤不严,未有效验证用户的session,导致任意密码重置漏洞漏洞地址:https://www.bibenet.com/protalUser/toForgetPwdStep3.htm?account=详细过程:account参数是指向用户名正常的忘记密码流程是:https://www.bibenet.com/protal...

/

951 次浏览/

核心成员

某厂商土豪金账号任意密码重置漏洞分享例行公事,意外发现administrator的账号居然是13888888888于是注册了一个普通用户,忘记密码,逻辑修改把密码改下就可以了...

/

925 次浏览/

核心成员

apk安卓逆向尝试之-免费购买道具 作者:0x80准备工具:apktoolapktoolkit模拟器 首先找到购买,发送,任何APK反编译都可以这样尝试代码段:搜索:支付成功,支付失败,发送成功,发送失败 正在搜索... - 成功! - 找到 1 个文件> 正在搜索... - 成功! - 找到...

/

1457 次浏览/

核心成员