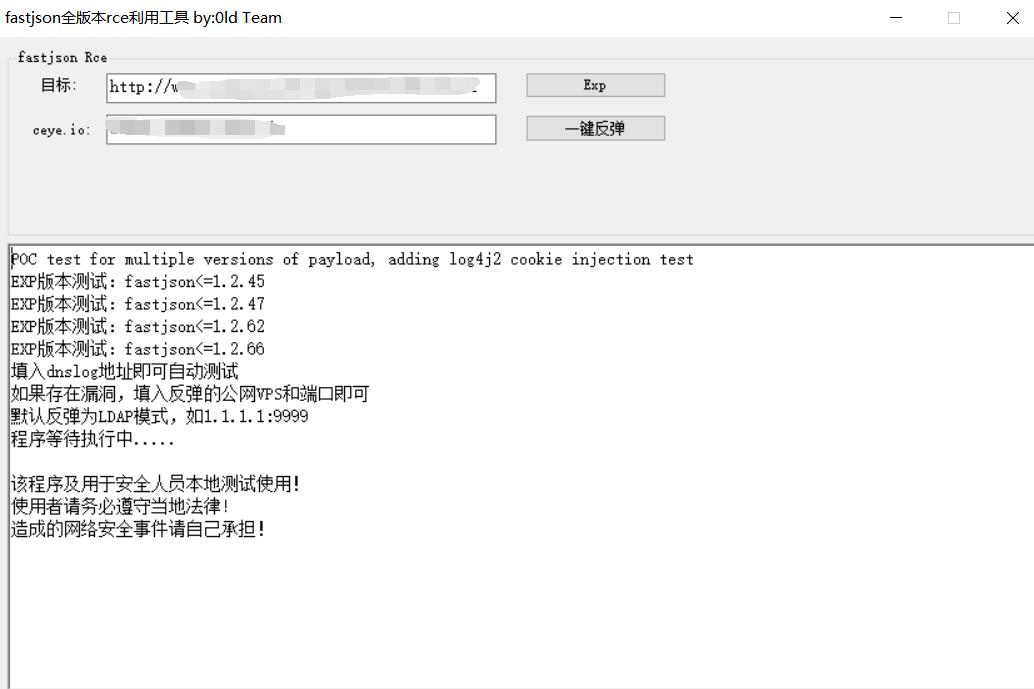

fastjson全版本rce利用工具工具来自于old Team POC test for multiple versions of payload, adding log4j2 cookie injection test...

2022-06-26 /

1537 次浏览 /

核心成员

fastjson反序列化漏洞反弹shell案例现在最新的fastjson漏洞也出来了最初是工作中的一次漏洞挖掘过程目标:http://www.xxx.net/#/站点功能很多分站也很多挖漏洞思路还是那些套路吗Site:网站二级域名爆破,旁注,C段,端口,服务,登陆接口逻辑,等等 解析IP,查询旁站,发现一个二级域名在API接口发现了http://www.xxx.net/api/hotProduct/list问题貌似是json数据于是尝试json DNSLOG.cn构...

2022-05-30 /

2214 次浏览 /

核心成员

Javascript函数审计分析进阶版案例-二次函数绕过使用功能/间接跳过函数校检漏洞成因:由于前端BindUpdateUserClickEvent()函数代码段存在问题,导致二次函数绕过,默认的AntiForgery也许是隐患我们在分析JS函数的时候,需要注重全文通读,因为你只要通读了他的整个过程,代码事件你才知道如何去利用薄弱环节,漏洞点,完成漏洞复现案例1:间接跳过函数强校检打开源代码进行分析首先分析了一下函数我们简单分析了一下 var regex = new...

2022-05-30 /

866 次浏览 /

核心成员

javascript审计分析之-前端用户任意密码登陆漏洞1.审计前端javascript的一些技巧这里如何去注意技巧,首先是查看源代码,看到很多函数,先理解一下整个函数过程,然后再去对函数之间的关系进行梳理。2.审计哪些函数可以被调用,哪些不能被调用可以调用的函数是指当前前端在用户功能上相对应的函数,这里需要注意是功能函数的实现方法,不能被调用的是指函数之间的参数引用多处,有的函数在APP端,那么在网站端接口,如果进行调用,那么意义不大,就像做白盒代码审计,去回溯静态跟踪,你...

2022-05-23 /

1297 次浏览 /

核心成员

两款功能强大的网络安全资产扫描引擎W12Scan:一款功能强大的网络安全资产扫描引擎https://github.com/boy-hack/w12scanlinglonghttps://github.com/awake1t/linglong...

2022-04-14 /

806 次浏览 /

核心成员

sqlmap支持https代理注入方式--level 5 --risk 3 --dbms MYSQL --tamper=between,bluecoat,charencode,charunicodeencode,equaltolike,greatest,halfversionedmorekeywords,ifnull2ifisnull,modsecurityversioned,modsecurityzeroversioned,multiplespaces,nonrecursi...

2022-03-25 /

539 次浏览 /

核心成员

Log4J2 fastjson一键漏洞利用工具反弹shell使用说明在开启python3开启http 服务器,marshalsec-开启ldap服务以及NC监听端口情况下执行json数据即可反弹成功就会收到信息...

2022-03-03 /

1481 次浏览 /

核心成员

Log4J2 fastjson一键漏洞利用工具工具出自old Team安全团队打开dnslog.cn生成一个可以用的然后添加到val里点击执行如果存在漏洞,验证结果就会有回显如果有的网站需要cookie请自行添加Log4j方法类似 ...

2022-03-02 /

2650 次浏览 /

核心成员

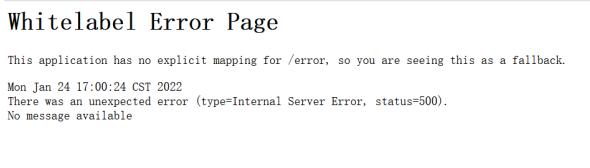

一次工作中真实环境的Log4j远程代码执行漏洞触发思路Log4j漏洞验证很多都来自于靶场环境那么真实环境如何去测试呢这里就带来一个真实环境的Log4j远程代码执行漏洞触发思路一般情况下看到这种页面就可以进行测试这里需要注意whitelabel error page SpEL RCE也就是spring boot漏洞但是这个漏洞相对鸡勒,需要至少知道一个触发参数payload=${1*1}我们看到这里默认是没有消息的No message available我们抓包换成post发送...

2022-01-28 /

1183 次浏览 /

核心成员

Log4j靶机本地复现+VPS公网反弹shell复现LOG4J被称为核弹级漏洞Log4Shell漏洞可导致在运行易受攻击的应用程序的底层服务器上远程执行代码,利用该问题无须身份验证。LOG4J存在JNDI注入漏洞,当程序将用户输入的数据被日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码我们可以先本地进行复现开启ldap服务,监听1389端口,然后利用LOG4JRCE触发弹出计算器的命令然后是VPS反弹SHELL远程复现工具下载地址:https://gi...

2022-01-19 /

1167 次浏览 /

核心成员