Web全栈网络爬虫语法分类目录及高级爬虫思路1,越权语法2,注入语法3,逻辑框架语法4,COOKIE缓存漏洞5, NULL值语法6,容错语法,JSP,php框架泄漏7,上传语法8,支付翻译语法9,payload结合容错语法,通常用于比较糟糕的jsp,php框架源码泄漏,代码不规范,暴露在页面里,可以依靠php读取方式,读config.ini那种方式支付语法,中英文切换,翻译我们需要构造的语法,这个有点难,针对银行,金融,需要提前了解框架知识,页面架构,支付,汇入,取款,验证,...

2021-12-25 /

426 次浏览 /

核心成员

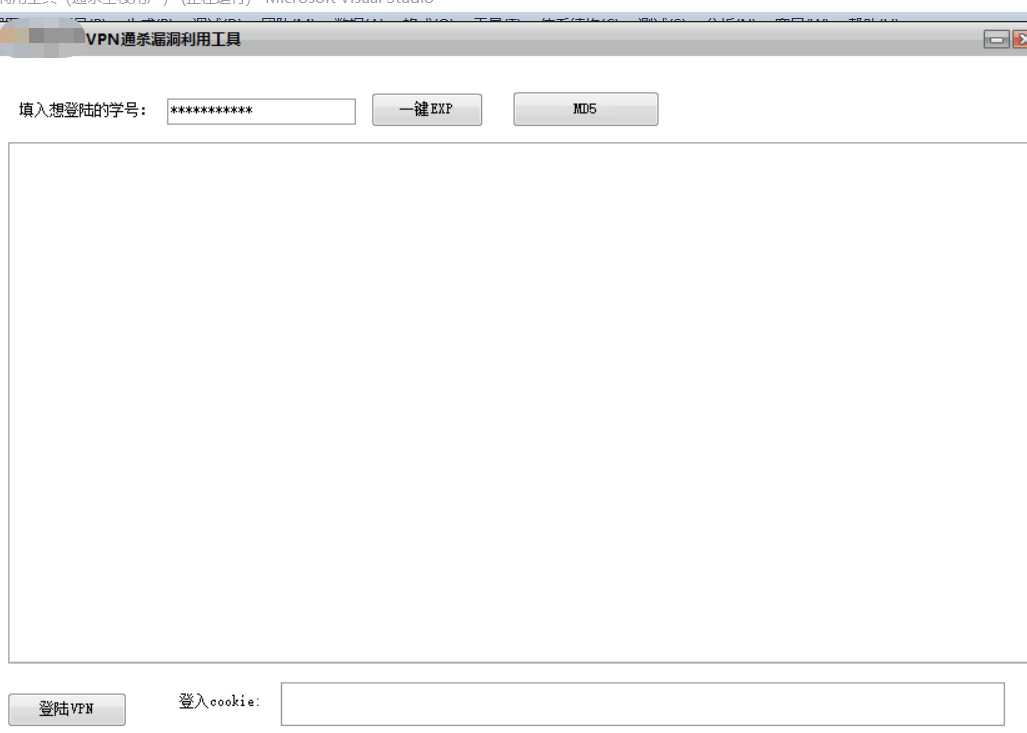

VPN_Oday通杀利用工具 作者:0x80old Team安全团队出品...

2021-12-24 /

586 次浏览 /

核心成员

Web全栈网络爬虫语法信息收集工具V1.2测试版 old Team安全团队出品,工具主要是网络爬虫类信息收集类工具 包含了大型网站挖掘思路,渗透测试漏洞挖掘思路,多个案例实战分析,EXP,旁注,信息识别,数据库连接,多线程端口扫描,XML XXE解析,网页密码破解,黑盒审计等功能...

2021-12-24 /

575 次浏览 /

核心成员

MS14068 域渗透白银票据工具包下载地址: https://pan.baidu.com/s/1DX2NW4dpfSFrlw90MAp9XA 提取码: udss...

2021-12-08 /

359 次浏览 /

核心成员

关于域渗透Kerberos黄金票据的一些常用命令lsadump::dcsync的使用条件,获取以下任意一个用户权限: 1、Administrators 组 2、Domain Admins组 3、Enterprise Admins(企业管理员)组 4、域控制器的计算机账户mimikatz.exe "lsadump::dcsync /domain:x.com /user:krbtgt" > 2.txt ex...

2021-12-08 /

409 次浏览 /

核心成员

关于域渗透白银票据MS14068一些常用命令渗透测试过程中,拿域控是常见的,也可能有的服务器没有域控常用命令如下:关于排查端口53,3389端口net time /domain 请求当前时间ipconfig /all配置文件nltest /DCLIST:test.com 多域控net group "Domain Controllers" /domainnet group "domain admins" /doma...

2021-12-08 /

548 次浏览 /

核心成员

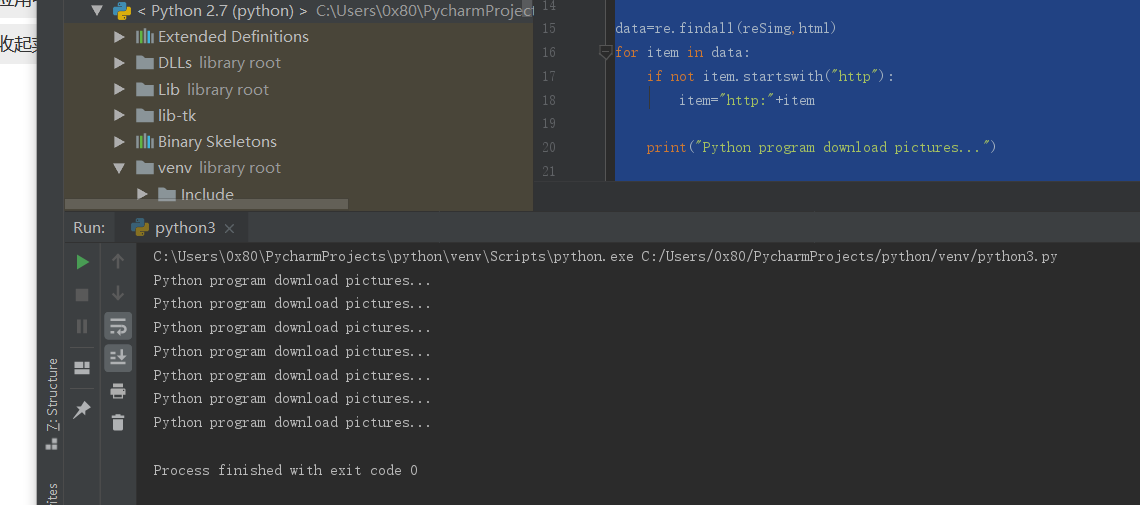

python re正则表达式抓取图片并下载import requestsimport reurl="http://www.x14hack.com/?id=388"response=requests.get(url)html=response.content.decode('utf-8')reSimg= '<img class="ue-image" src="(.*?)"'data...

2021-12-08 /

400 次浏览 /

核心成员

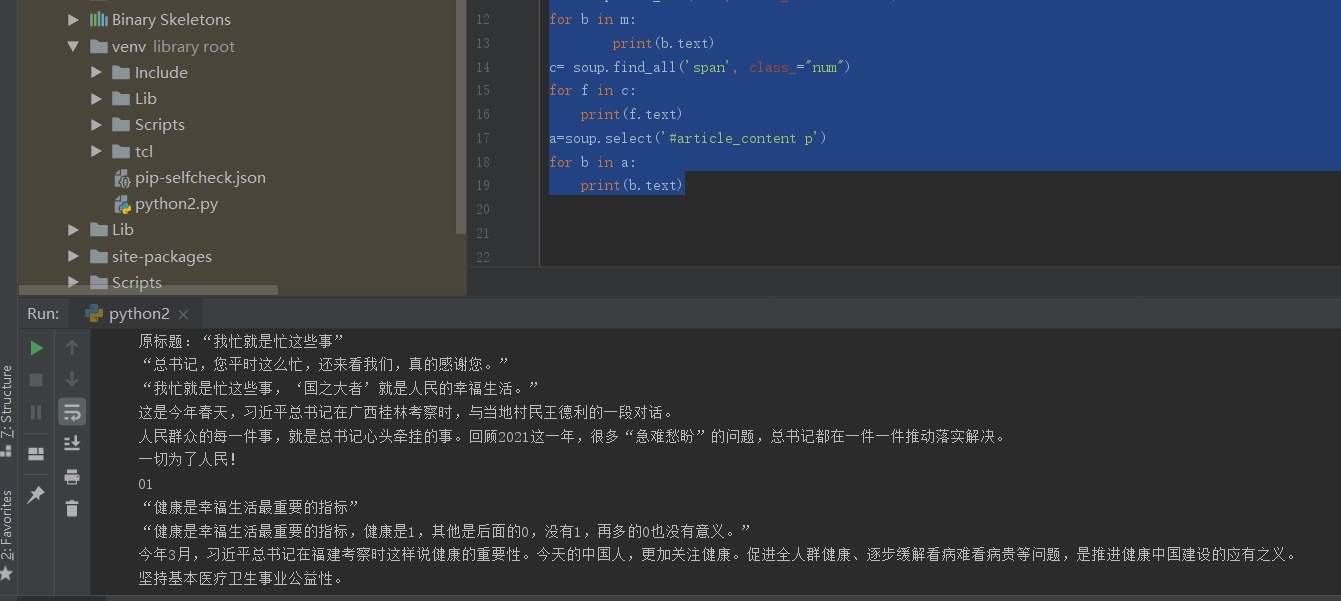

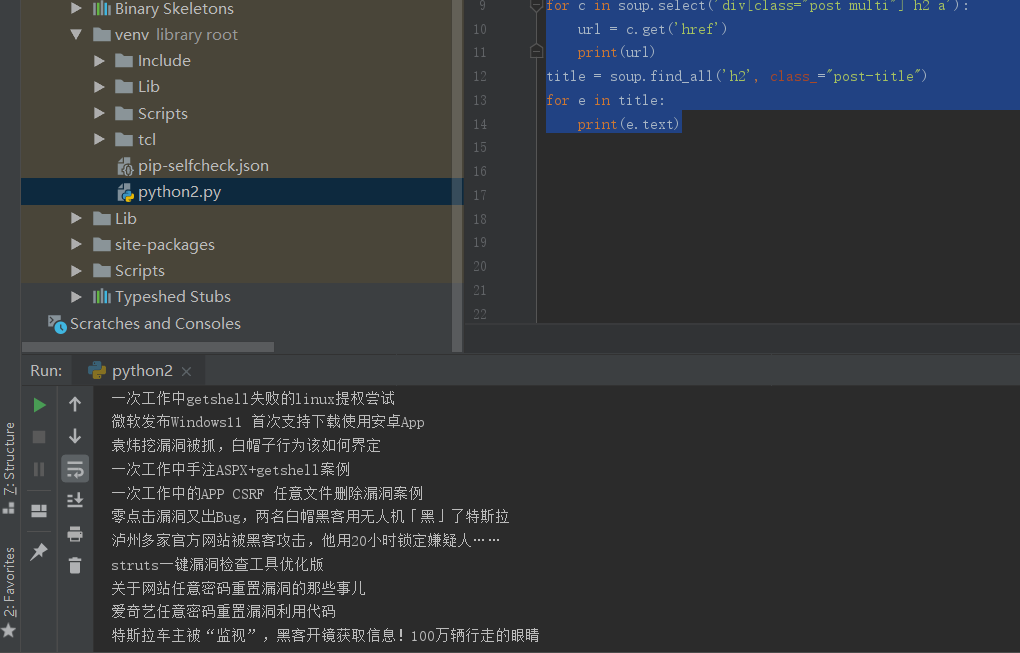

python BeautifulSoup抓取新闻,标题内容# -*- coding:utf-8 -*-import requestsfrom bs4 import BeautifulSoupimport jsonres=requests.get('https://news.sina.com.cn/gov/xlxw/2021-12-08/doc-ikyamrmy7586727.shtml')res.encoding=('utf-8')soup =...

2021-12-08 /

349 次浏览 /

核心成员

python BeautifulSoup抓取页面标题和url超链接import requestsfrom bs4 import BeautifulSoupres=requests.get('http://www.x14hack.com/')res.encoding=('utf-8')soup = BeautifulSoup(res.text,'html.parser')for c in soup.select(�...

2021-12-08 /

393 次浏览 /

核心成员

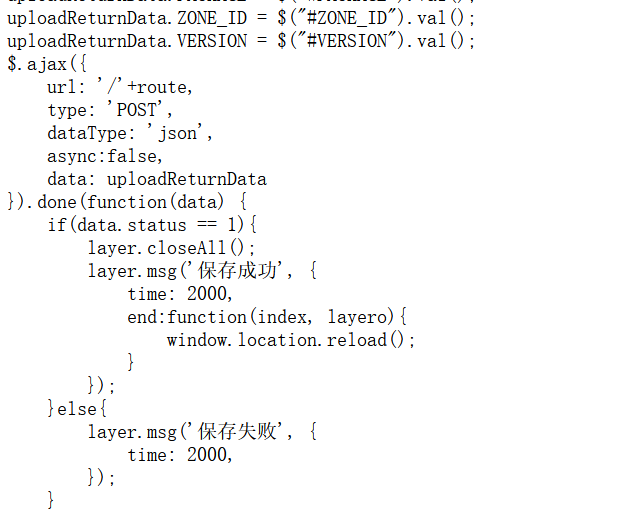

一次工作中getshell失败的linux提权尝试先检查了源代码,发现上传代码根本没有判断用户的上传类型发现ajax采用json数据传递data参数的时候,只要有数据,即可保存成功而且这个漏洞可能是通用意味着我们可以上传任何格式类型的脚本木马,如.php.jsp.php4.php5.aspx cer,关键点在于能否成功解析木马拿shell的过程就省略..我们可以去找找配置文件的数据 linux主机如conf,config之类的找了许久发现了数据连接密码,用find命令查找,f...

2021-12-06 /

2258 次浏览 /

核心成员