WebLogic漏洞(CVE-2017-10271)最新攻击预警和实际案例分析

比特币火热,黑客继续来挖矿。近日,瀚思科技从多个行业客户的安全告警事件中,发现黑客正通过WebLogic WLS 组件漏洞(CVE-2017-10271)进行大规模攻击。

事件描述

近日,瀚思科技从多个行业客户的安全告警事件中,发现黑客正通过WebLogic 组件漏洞进行大规模攻击,攻击者利用WebLogic WLS 组件漏洞(CVE-2017-10271) 对WebLogic 中间件主机进行攻击,下载并执行挖矿程序。

攻击过程

整个攻击过程如下:

1) 攻击者收集使用WebLogic中间件搭建的服务器

2) 通过WebLogic WLS 组件漏洞(CVE-2017-10271)攻击服务器

3) 漏洞攻击成功后运行挖矿程序

瀚思科技解决方案

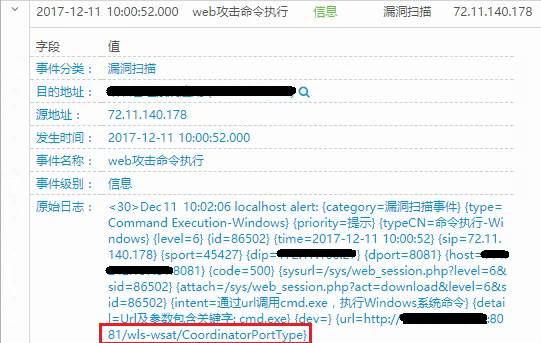

瀚思科技最早在12月11日截获此次攻击,HanSight Enterprise(瀚思大数据安全分析企业版)中内置的默认关联规则检测到该攻击。

在HanSight Enterprise中内置了关联规则“服务器遭受web攻击后外连攻击者”,主要检测攻击者在成功攻击服务器后种植木马,并且主动外连攻击者的场景。这条关联规则可以检测到对于某些未知漏洞的成功攻击。

在2017/12/11日,客户环境中部署的某安全设备检测到从72.11.140.178发起的web访问中存在“windows系统执行命令”。

然后在3个小时后,防火墙记录从该服务器向72.11.140.178的端口80发起的主动连接,此时HanSightEnterprise关联这两个事件,触发告警“服务器遭受web攻击后外连攻击者”。

攻击Payload(挖矿程序)

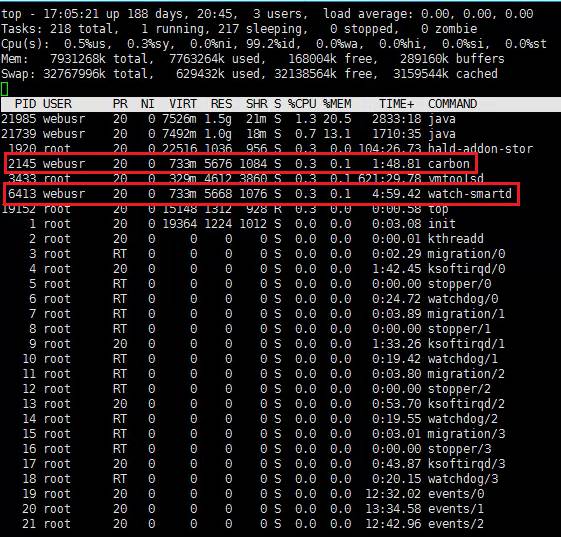

此次攻击的Payload为挖矿程序,可以通过主机进程名进行检测,也可对C&C地址及矿池域名进行监控来发现被感染主机。

例如,对于Linux主机,查看是否有watch-smartd、carbon进程,查看/tmp目录下是否存在文件watch-smartd、carbon。如果有,说明已经感染挖矿病毒。

病毒相关SHA256:

bbc6f1e5f02b55fab111202b7ea2b3ef7b53209f6ce53f27d7f16c08f52ef9ac

病毒相关IOC:

72.11.140.178

72.11.140.179

72.11.140.180

72.11.140.181

72.11.140.182

minexmr.com

防护策略建议

1. 升级WebLogic 10月补丁。

http://www.oracle.com/technetwork/cn/topics/security/cpuoct2017-3236626-zhs.html

2. 防火墙过滤IOC。

3. 部署HanSight Enterprise,接入网络设备日志,及时处理告警。

<< 上一篇

下一篇 >>