如何通过一个漏洞编写属于自己的EXP用户查询工具

如何通过一个漏洞编写属于自己的EXP用户查询工具

我们有时候在渗透的过程当中,发现了一些漏洞

但是漏洞发现了之后,如何编写成自己的EXP查询工具呢?

那么这里就带来这个文章,来讲解一下如何去编写属于自己的EXP,或者payload

比如PAYLOAD为:xxxx

这时候这就相当于是可以去利用的点、;

假如是json返回数据

那么就需要去解析JSON,查找数据

如果存在数组,那么就使用JArray来解析

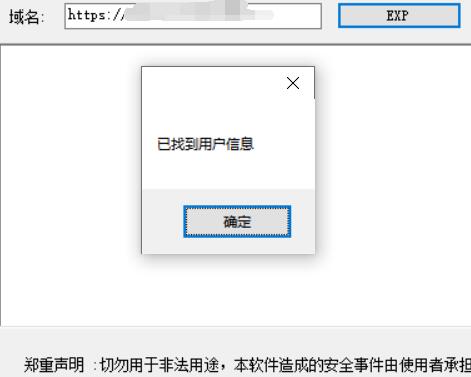

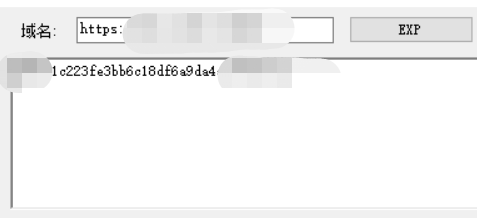

实现案例:

通过payload:xxx 实现了漏洞过程

那么:

原始jSON数据案例:

{"exhibitDatas":[{"creation_time":"2022-01-16 19:45:12","task_inst_id":"285674","rootproinstid":"285652","activity_inst_name":"","dis_date_start":"2022-01-20 00:00:00","dis_date_end":"2022-01-20 05:00:00","order_name":"","specialty_name":"","belong_city_name":"","oper_user_phone":"","tasko

依次查找读取指定的数据实现案例:

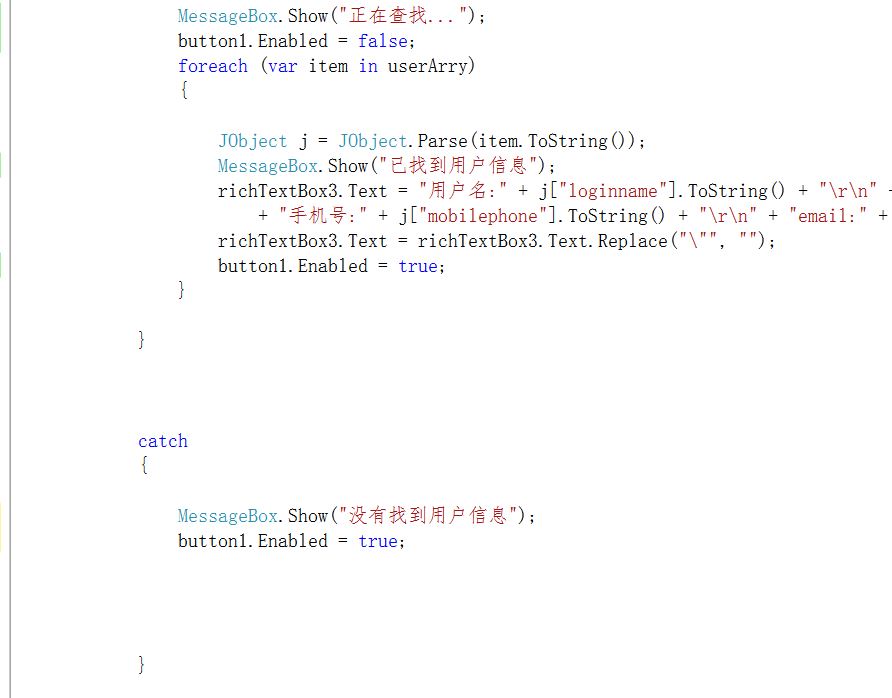

JArray userArry = (JArray)JsonConvert.DeserializeObject(你的读取json数据);

foreach (var item in userArry) // 遍历集合元素

{

JObject j = JObject.Parse(item.ToString());

MessageBox.Show("已找到用户信息");

richTextBox3.Text = "用户名:" + j["loginname"].ToString() + "\r\n" + "姓名:" + j["username"].ToString() + "\r\n" + "密码:" + j["password"].ToString() + "\r\n" + "公司:" + j["unitname"].ToString() + "\r\n"

+ "手机号:" + j["mobilephone"].ToString() + "\r\n" + "email:" + j["email"].ToString() + "\r\n";

richTextBox3.Text = richTextBox3.Text.Replace("\"", ""); //去重

有的数据我们不需要,那么就可以去掉,我们就直接取用户密码即可

基本写法:j["username"].ToString() + "\r\n" + "|" + j["password"].ToString() + "\r\n" + "|";

这是出异常

否则

<< 上一篇

下一篇 >>