一次工作中的接口未授权访问漏洞案例

一次工作中的接口未授权访问漏洞案例

简单的爬虫爬到了这个页面

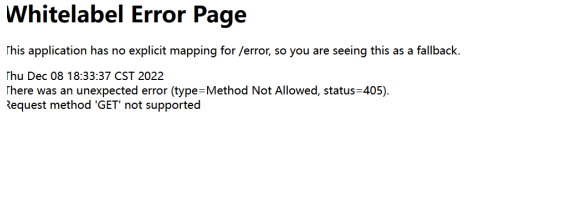

让我想起了springboot

这里可以发现是不允许使用GET方法去传输数据

那么就换成POST

经过测试。POST访问,不配合参数,是可以实现的

那么就加入上传测试数据

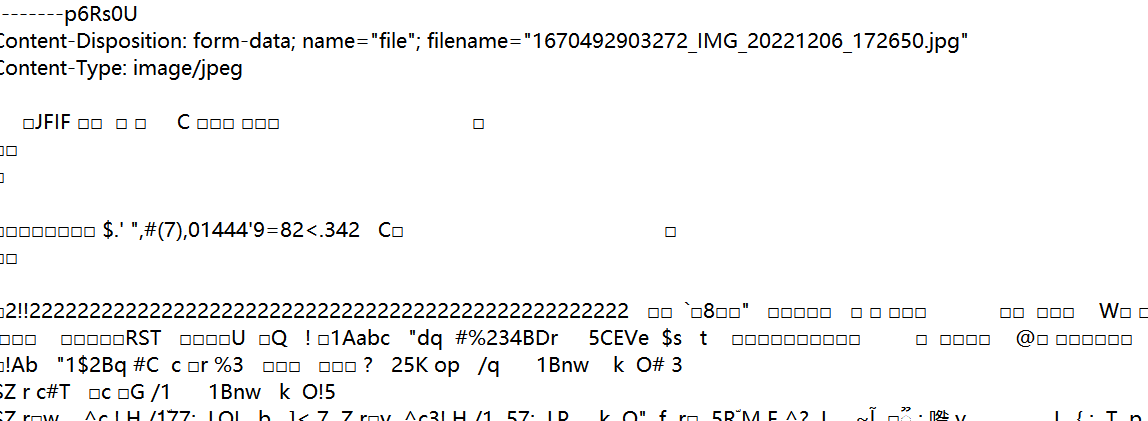

--------No7Qr1

Content-Disposition: form-data; name="file"; filename="..jpg"

Content-Type: image/file

4324232322343242432

--------No7Qr1--

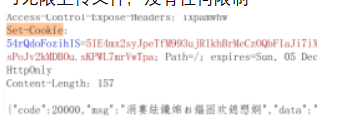

接口未鉴权,只是采用了Set-Cookie将HTTP标头中将Cookie发送回服务器

相对cookie来说,不太安全,无需登录,存在未授权访问漏洞

无需登录

可无限上传文件,没有任何限制

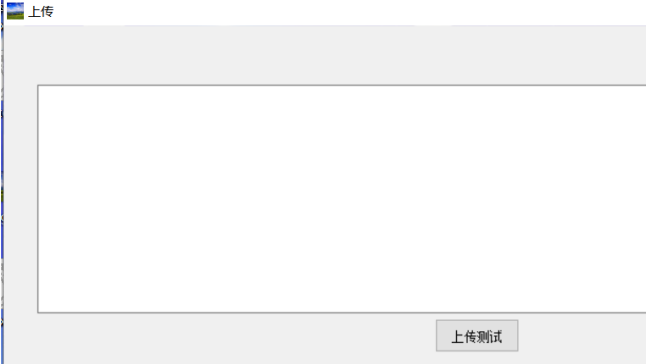

为了验证漏洞,我们写个程序来实现这个文件上传过程

模拟传一个32432423测试数据包

这里需要注意,包头和包尾数据要对应

模拟上传到uploadfile接口

接收一个返回的URL response地址即可

模拟一个.jpg的数据包,上传到

v1/XXXX/uploadFile接口

二次上传,成功返回了上传后的URL地址

漏洞验证完毕

<< 上一篇

下一篇 >>