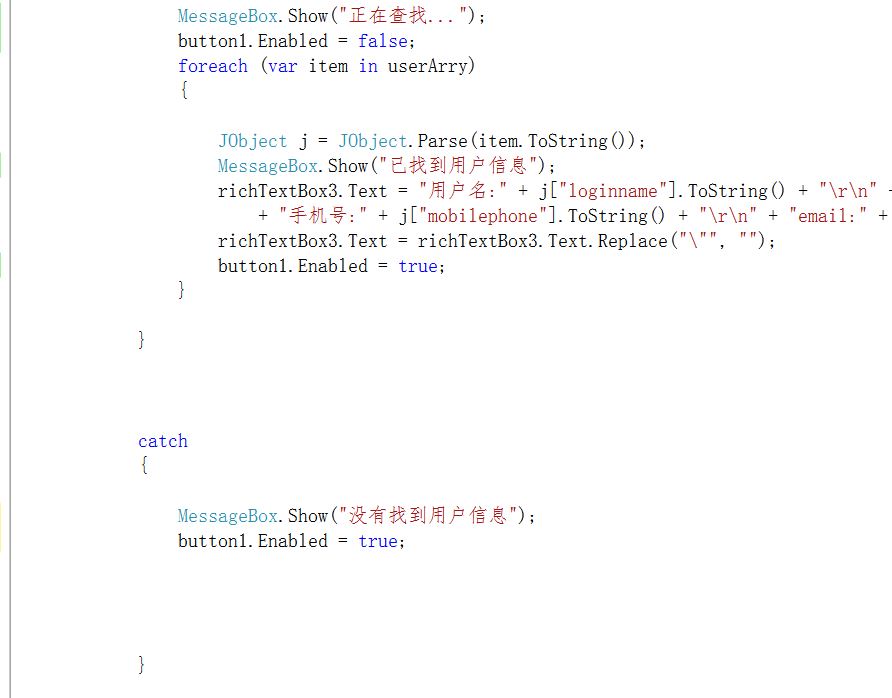

如何通过一个漏洞编写属于自己的EXP用户查询工具我们有时候在渗透的过程当中,发现了一些漏洞但是漏洞发现了之后,如何编写成自己的EXP查询工具呢?那么这里就带来这个文章,来讲解一下如何去编写属于自己的EXP,或者payload比如PAYLOAD为:xxxx这时候这就相当于是可以去利用的点、;假如是json返回数据那么就需要去解析JSON,查找数据如果存在数组,那么就使用JArray来解析实现案例:通过payload:xxx 实现了漏洞过程那么:原始jSON数据案例:{"...

2022-09-20 /

744 次浏览 /

核心成员

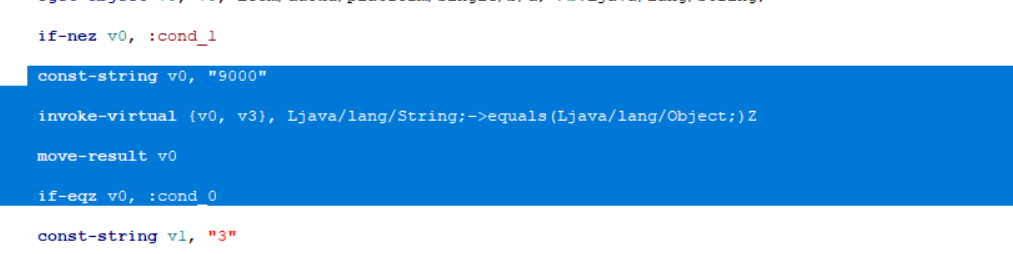

安卓逆向smail破解:0元无限制购钻石案例声明:只是作为本地测试,切勿用于非法用途!通常我们在购买的时候,点击需要支付,我们可以尝试绕过的方法,来逃过支付,并获得钻石这里主要分析了一下这里是const-string v0,”9000”关键是这里“”:if-eqz v0, :cond_0如果eqz,等于v0成立,那么就跳到cond_0、cond_0在哪里呢可以发现是跳转到cond_0,然后这里有一个调用 invoke-virtualsetD...

2022-09-14 /

589 次浏览 /

核心成员

安卓逆向smail破解小试-->注册码破解长期搞web渗透的朋友,APP业务逻辑测试的朋友,不妨关注一下java安卓逆向破解类的东东首先要明白这个概念,这在逆向破解中是非常常见的"if-eq vA, vB, :cond_**" 如果vA等于vB则跳转到:cond_**"if-ne vA, vB, :cond_**" 如果vA不等于vB则跳转到:cond_**"if-lt vA, vB, :cond_**" 如果...

2022-07-05 /

926 次浏览 /

核心成员

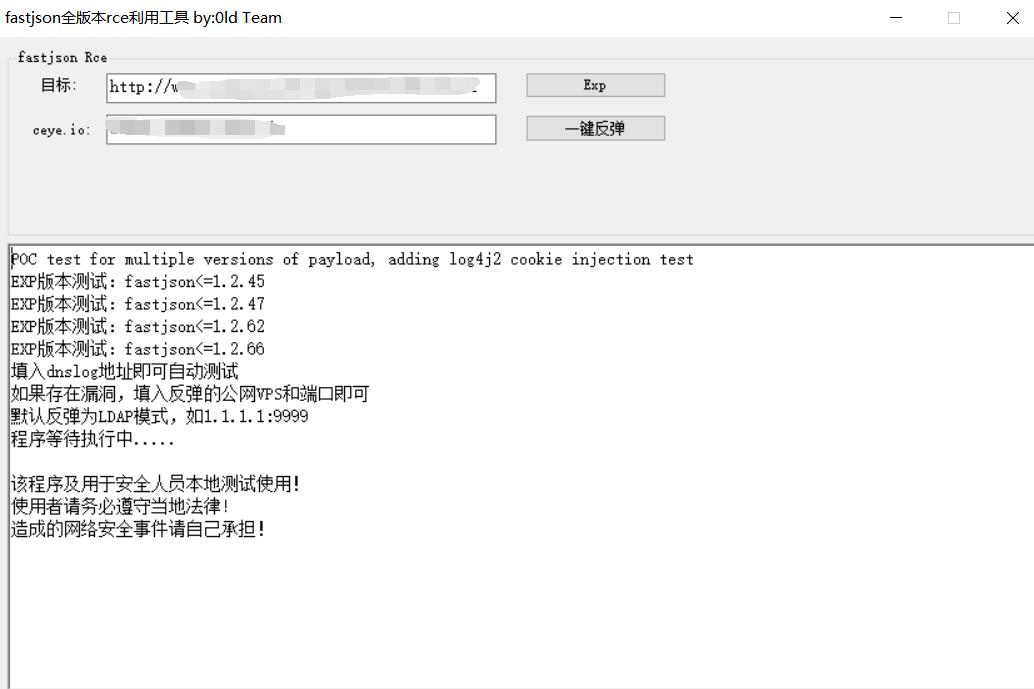

fastjson全版本rce利用工具工具来自于old Team POC test for multiple versions of payload, adding log4j2 cookie injection test...

2022-06-26 /

1557 次浏览 /

核心成员

fastjson反序列化漏洞反弹shell案例现在最新的fastjson漏洞也出来了最初是工作中的一次漏洞挖掘过程目标:http://www.xxx.net/#/站点功能很多分站也很多挖漏洞思路还是那些套路吗Site:网站二级域名爆破,旁注,C段,端口,服务,登陆接口逻辑,等等 解析IP,查询旁站,发现一个二级域名在API接口发现了http://www.xxx.net/api/hotProduct/list问题貌似是json数据于是尝试json DNSLOG.cn构...

2022-05-30 /

2238 次浏览 /

核心成员

javascript审计分析之-前端用户任意密码登陆漏洞1.审计前端javascript的一些技巧这里如何去注意技巧,首先是查看源代码,看到很多函数,先理解一下整个函数过程,然后再去对函数之间的关系进行梳理。2.审计哪些函数可以被调用,哪些不能被调用可以调用的函数是指当前前端在用户功能上相对应的函数,这里需要注意是功能函数的实现方法,不能被调用的是指函数之间的参数引用多处,有的函数在APP端,那么在网站端接口,如果进行调用,那么意义不大,就像做白盒代码审计,去回溯静态跟踪,你...

2022-05-23 /

1317 次浏览 /

核心成员

sqlmap支持https代理注入方式--level 5 --risk 3 --dbms MYSQL --tamper=between,bluecoat,charencode,charunicodeencode,equaltolike,greatest,halfversionedmorekeywords,ifnull2ifisnull,modsecurityversioned,modsecurityzeroversioned,multiplespaces,nonrecursi...

2022-03-25 /

549 次浏览 /

核心成员

Log4J2 fastjson一键漏洞利用工具反弹shell使用说明在开启python3开启http 服务器,marshalsec-开启ldap服务以及NC监听端口情况下执行json数据即可反弹成功就会收到信息...

2022-03-03 /

1507 次浏览 /

核心成员

Log4J2 fastjson一键漏洞利用工具工具出自old Team安全团队打开dnslog.cn生成一个可以用的然后添加到val里点击执行如果存在漏洞,验证结果就会有回显如果有的网站需要cookie请自行添加Log4j方法类似 ...

2022-03-02 /

2681 次浏览 /

核心成员

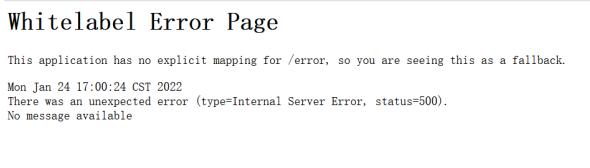

一次工作中真实环境的Log4j远程代码执行漏洞触发思路Log4j漏洞验证很多都来自于靶场环境那么真实环境如何去测试呢这里就带来一个真实环境的Log4j远程代码执行漏洞触发思路一般情况下看到这种页面就可以进行测试这里需要注意whitelabel error page SpEL RCE也就是spring boot漏洞但是这个漏洞相对鸡勒,需要至少知道一个触发参数payload=${1*1}我们看到这里默认是没有消息的No message available我们抓包换成post发送...

2022-01-28 /

1201 次浏览 /

核心成员