php手注精华 作者:0x80order by 1,2,3,4,5,6and 1=2 union select 1,2,3,4,5 from adminc:\windows\system32\boot.dat c:\boot.ini ...

/

1607 次浏览/

业界新闻

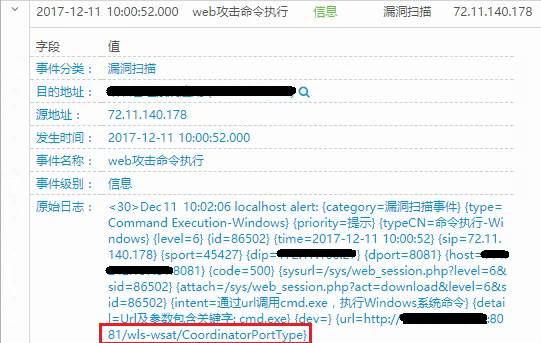

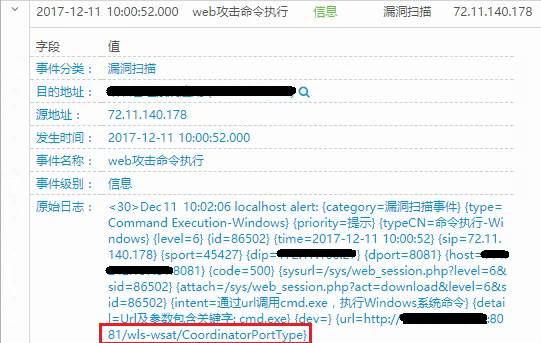

比特币火热,黑客继续来挖矿。近日,瀚思科技从多个行业客户的安全告警事件中,发现黑客正通过WebLogic WLS 组件漏洞(CVE-2017-10271)进行大规模攻击。事件描述近日,瀚思科技从多个行业客户的安全告警事件中,发现黑客正通过WebLogic 组件漏洞进行大规模攻击,攻击者利用WebLogic WLS 组件漏洞(CVE-2017-10271) 对WebLogic 中间件主机进行攻击,下载并执行挖矿程序。攻击过程整个攻击过程如下:1) 攻击者收集使用WebLogic...

/

1855 次浏览/

业界新闻

2018年启明星辰网络攻防大赛正在紧密有效的进行,我们队第二名,有希望去北京参加总决赛,就算参加不了,喝口汤也是可以的...

/

2568 次浏览/

业界新闻

漏洞预警与分析]1. Struts框架S2-056漏洞预警[攻防对抗]1. ZZCMS 8.2任意文件删除导致GetShell2. 警惕SNMP默认团体名导致的网络入侵3. 老司机带你过常规WAF[物联网安全]1. 我如何攻克小米手环2并基于Linux控制它2. IOT设备攻击面分析与防护[安全开发]1. 如何写一个开放WLAN下的嗅探测试工具?[工具]1. X Brute&n...

/

1424 次浏览/

业界新闻

利用修改后的NSA泄露工具通杀自Windows2000以来的所有Windows版本黑客组织Shadow Brokers影子经纪人泄露的NSA工具中,最着名的可能要数EnternalBlue了,它催生了像WannaCry,Petya这样影响广泛的高危险性勒索病毒。最近,还发现了一款名为WannaMine的新型Monero加密挖掘蠕虫,其同样也是利用了EternalBlue的漏洞得以传播。近期,RiskSense的安全研究员Sean Dillion对影子经纪人泄露的三个NSA工具...

/

1337 次浏览/

业界新闻

华硕路由器AsusWRT局域网内未授权远程代码执行漏洞近期,Agile安全研究员Pedro Ribeiro,发现了华硕路由器固件系统AsusWRT的一个局域网内未授权远程代码执行漏洞,我们一起来简单了解一下该漏洞的生成原因。漏洞概述AsusWRT是华硕内置于中高端路由器中一个基于Linux的开源操作系统,它包含一个精美的Web用户界面以及一个简洁的外观,非常适合一些资源受限的路由器使用。非常庆幸的是,华硕是一家负责任的公司,他们不仅按照GPL要求发布了完整的源代码,而且还能通...

/

1343 次浏览/

业界新闻

2018安全行业发展遐想业务安全在大多数互联网公司,安全岗位都是属于成本部门。不考虑安全部门ROI的凤毛麟角。即使是超大型的几个头部公司,安全部门的汇报级别普遍较高,但是安全部门的工作重点都是不断证明自身的价值。对于绝大多数业务部门,基本是无法理解什么是XSS和SQL注入。和业务部门解释这些,好比和一群素食爱好者介绍你们新推出的鸡腿堡套餐,不是说不说的清楚的问题,是傻不傻的问题。唯一的例外,就是业务持续性和业务安全这两个是可以和业务部门沟通的。前者最常见的就是被D了,业务中断...

/

1110 次浏览/

业界新闻

湖南省儿童医院疑似遭受比特币勒索,致使系统瘫痪该医院系统故障大概在今天早上7点钟开始,一网友在上午8点多在微博上表示,医院仍然处于瘫痪状态,大批患者无法就医。不过在上午10点半,医院启动了应急预案,增派人力接诊滞留病人,同时加大了就医流程的巡查,确保医疗安全,10时30分左右医院门诊已恢复接诊,急诊危急重症病人通道畅通。电话联系医院值班人员,其表示医院系统仍在瘫痪中,但对于医院是否遭受勒索攻击并不清楚。窃以为,将触手伸向大型医疗机构的黑客缺乏基本道德底线。湖南省儿童医院是全省...

/

1236 次浏览/

业界新闻

隐私专家:AI被黑客滥用的风险与日俱增 据悉,这份报告由来自英国剑桥大学、牛津大学以及美国耶鲁大学的数十名人工智能技术研究人员和公共政策研究员撰写,而一些从事隐私和军事方面研究的专家、学者也参与到了其中,这份报告旨在提醒人们未来有可能发生的滥用人工智能的行为。 虽然该报告是在为人们敲警钟,但专家们也充分肯定了人工智能的发展成就,以及它将为人类带来的福音。牛津大学未来人类研究所研究员Brundage就表示,“我们都同意和坚...

/

1046 次浏览/

业界新闻

几个月前,RedLock云安全智能(CSI)团队发现了数百个Kubernetes管理控制台,这些控制台可以通过互联网上访问,但没有任何密码保护。其中一些案例属于英国跨国保险公司英杰华(Aviva)和全球最大的SIM卡制造商金雅拓(Gemalto)。在这些控制台中,可以访问这些组织的亚马逊网络服务(AWS)和Microsoft Azure环境的访问凭据。经过进一步的调查后,该团队确定黑客已经秘密渗透到这些组织的公共云环境中,并使用计算实例来挖掘加密货币(参阅云安全趋势——201...

/

1011 次浏览/

业界新闻