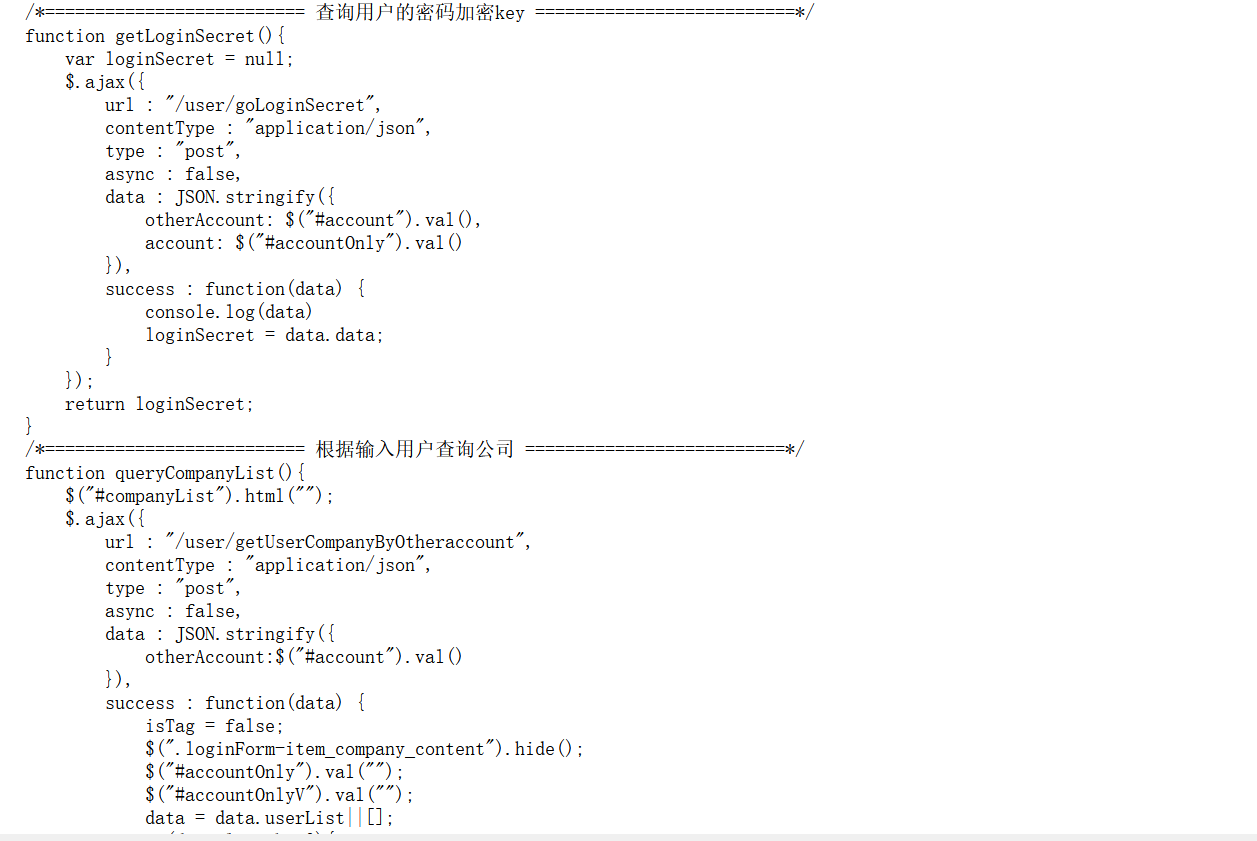

一次工作中前端函数审计引发的通用EXP漏洞 漏洞类型:前端函数审计,函数可被调用,导致一键通杀EXP看到这里,看到两个函数getLoginSecret(),另外一个queryCompanyList()再看看其他的函数selectCompany(event,wzh){chooseCompany(event){ event就是取用户输入的参...

2022-01-14 /

549 次浏览 /

核心成员

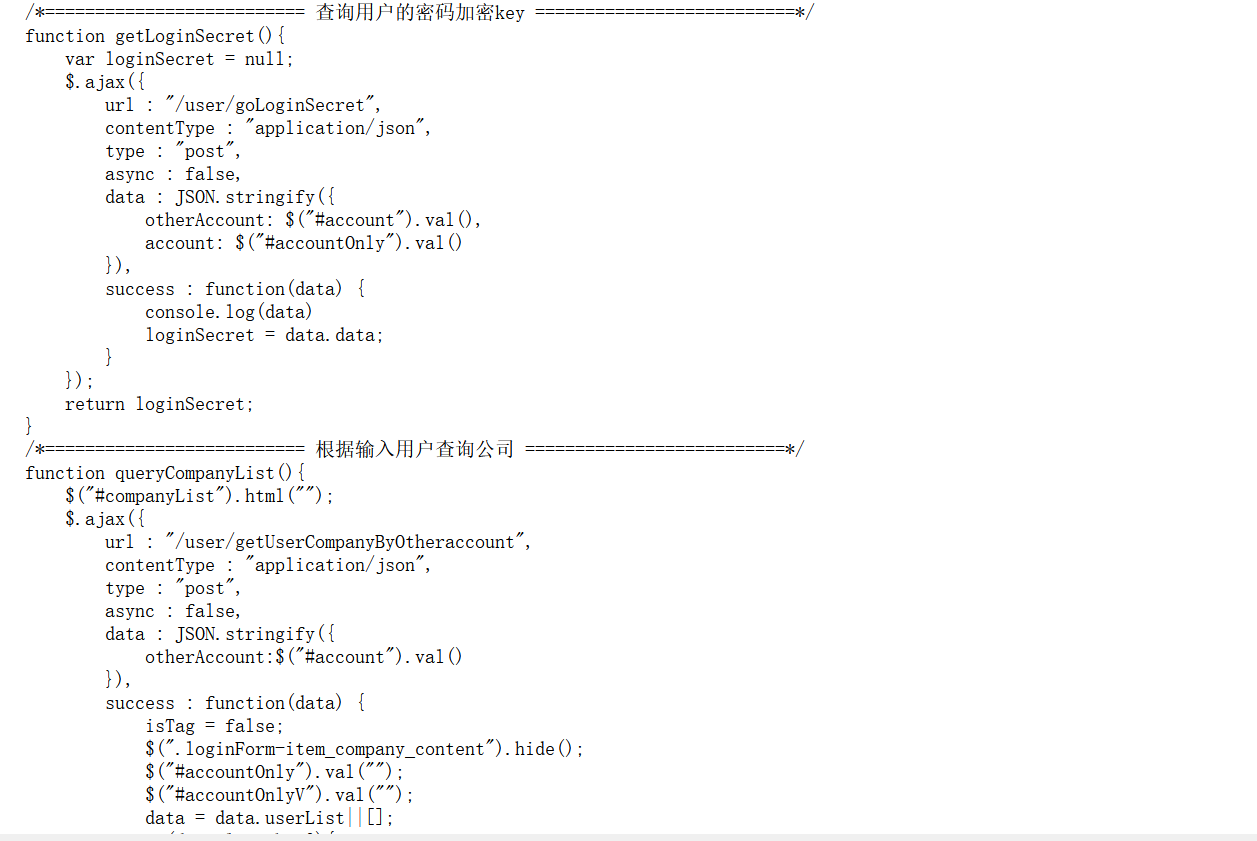

一次工作中巧妙触发showlayer函数思路(黑盒代码分析)利用点:没有按钮,如何触发showlayer函数思路漏洞代码段:这里相当于通过实例object对象,调用data并获取了当前用户的email邮箱,其中判断变量的rmail当前是否是email如果是,则发送该邮件,但是我们没有发现对rmail进行具体用户的实例判断,这样一来,我们可以看到是json格式的取用户的json对象,那么我们可以这样认为,那么如果是其他邮件,但是只要用户的参数是对的,他是否能绕过呢,为了判断这个...

2022-01-11 /

542 次浏览 /

核心成员

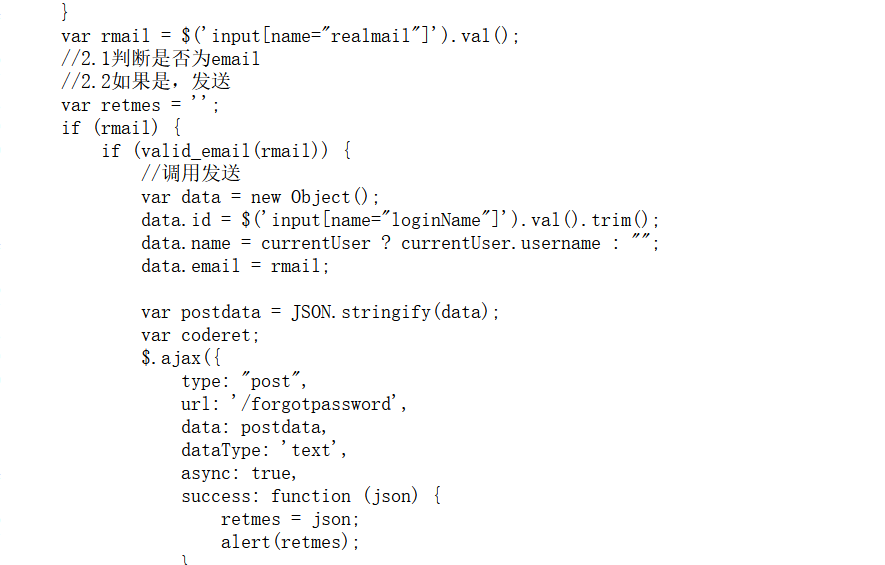

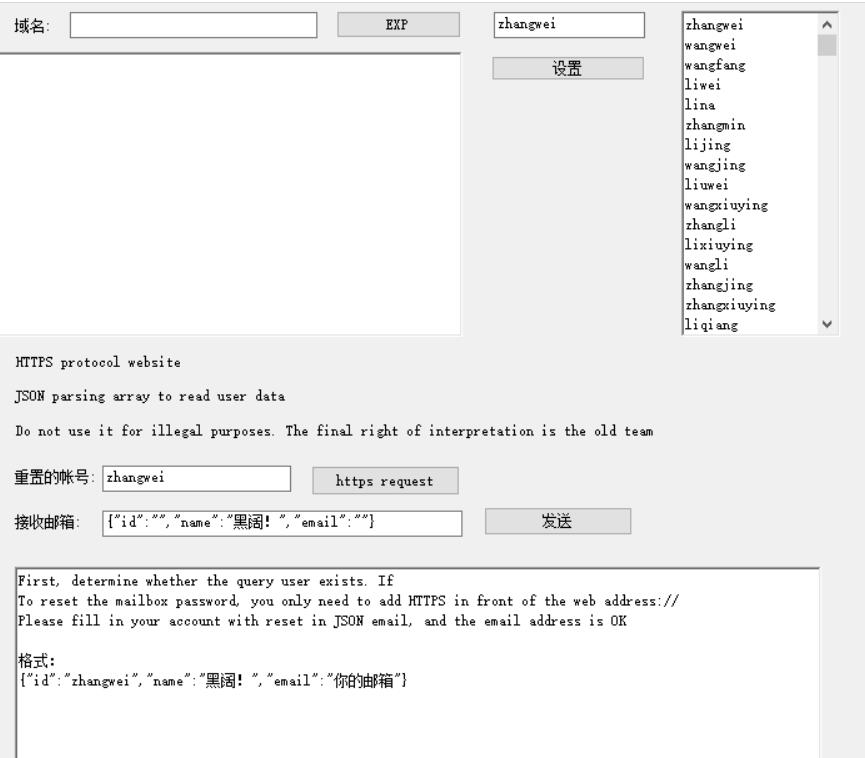

Tower general exp工具由old Team安全团队开发通过json解析数组读到用户数据然后一键response发包重置用户密码打开软件支持所有EXP输入IP域名:右边设置存在的用户名,如zhangwei,会查询,如果返回Data found successfully既成功如果返回No data was obtained,则失败=============================================邮件发送功能默认EXP格式:{"id&...

2022-01-08 /

497 次浏览 /

核心成员

reGeorg穿透内网代理连接服务器mysql数据库案例有时候我们拿到一台webshell主机,但是服务器处于内网这时候就需要内网穿透来实现了常用的内网穿透代理,有EW, frp,reduh,reGeorg,NPC原理都是一样的,只不过就是正向和反向代理的区别我们使用reGeorg内网穿透首先需要上传一个tunnel.nosocket.php文件到shell如看到Georg says, 'All seems fine'字样,即可成功代理然后本地执行python...

2022-01-05 /

634 次浏览 /

核心成员

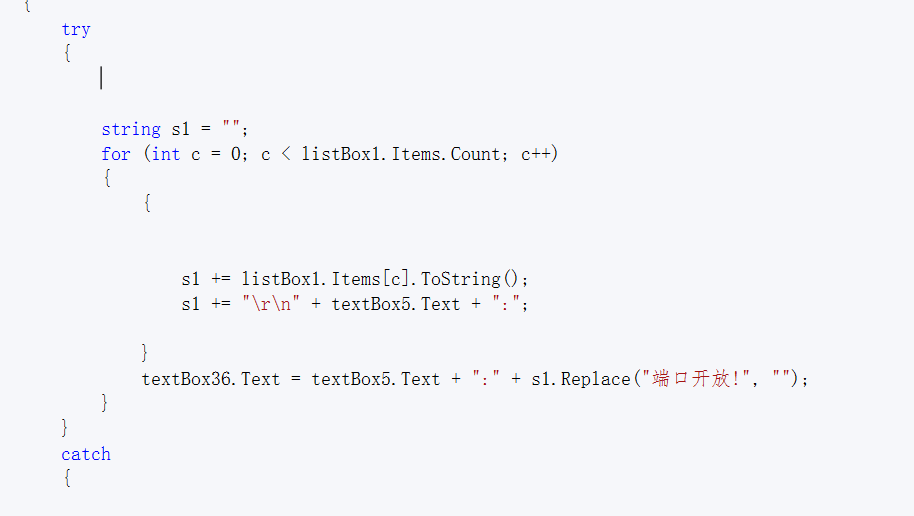

如何优化C sharp多线程端口扫描器一键叠合思路我们在编写多线程端口扫描器的时候,通常使用TcpClient类来实现一个端口调用一个thread线程在我们扫描出端口的结果放到listbox集合中,如何利用listbox做一个叠合思路思路是利用for循环从list集合中取出数据,然后把数据传到一个控件里即可...

2022-01-03 /

485 次浏览 /

核心成员

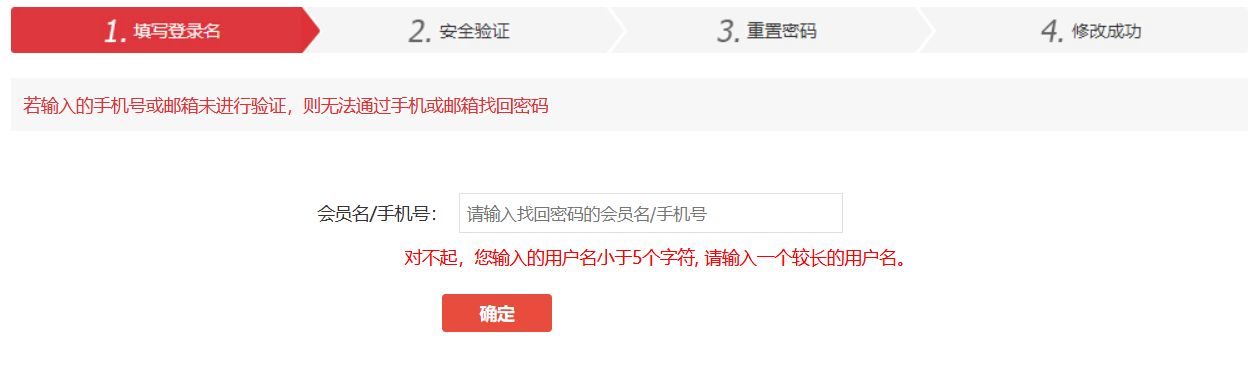

如何使用C sharp编写一个逻辑漏洞自动化利用工具扫描器的优点很多,但是缺点就是无法挖掘逻辑漏洞我们今天就来尝试使用C sharp编写一个逻辑漏洞自动化利用工具首先我们来找到一个可能利用的点进行全面分析如我们可以看到是找回密码的一个点如果利用成功,可能就会造成任意密码重置漏洞这里提示输入会员名,手机号,这里我们可以尝试分析寻找可能存在的用户名,手机号,手机号一般情况下可以使用13888888888来代替用户名可以选择处常用的 test,admin,1234,123456等来...

2022-01-03 /

4032 次浏览 /

核心成员

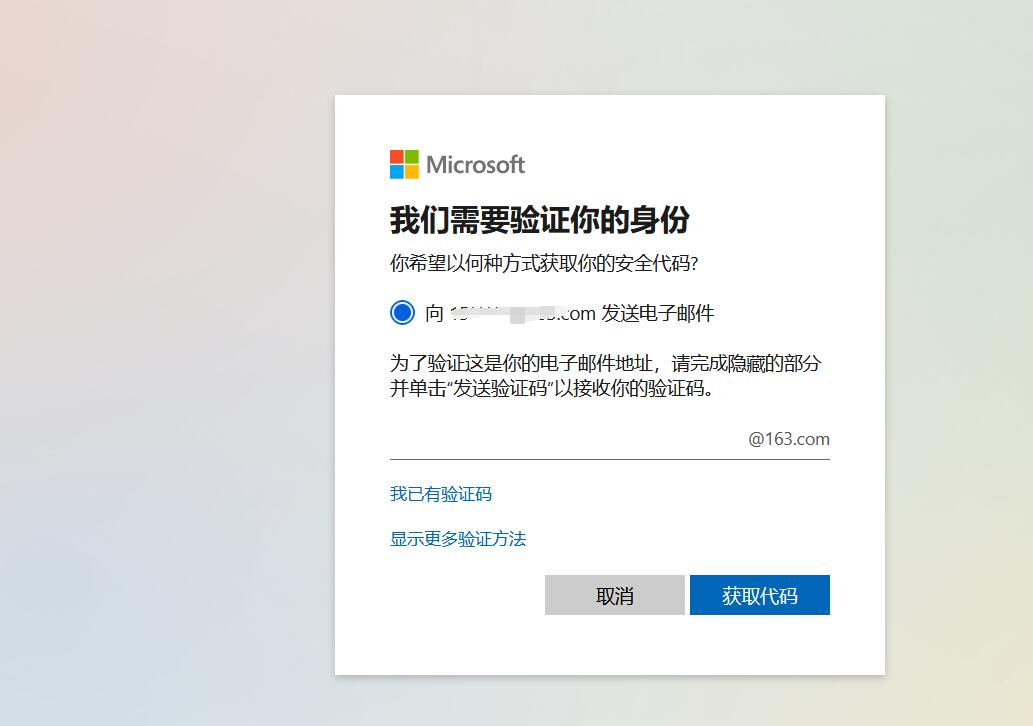

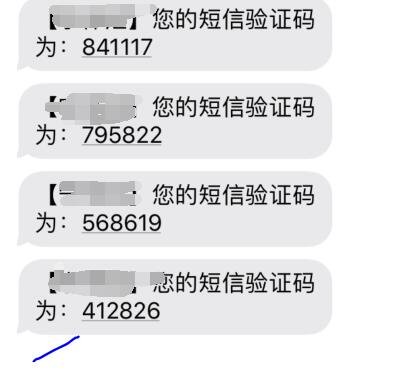

Microsoft用户无限制重置用户密码实例(绕过限制) 比如你忘记了密码,需要发送验证码,但是发送次数太多,无法重置 有条件:需要第一次阶段的k即可第一步然后随便输入我们要做的就是绕过它这个限制,修改密码点击下一步抓包替换第一次K直接绕过了第一个功能接下来输入1234567点击下一步提示代码无效,我们不管,继续抓包,验证码...

2021-12-30 /

461 次浏览 /

核心成员

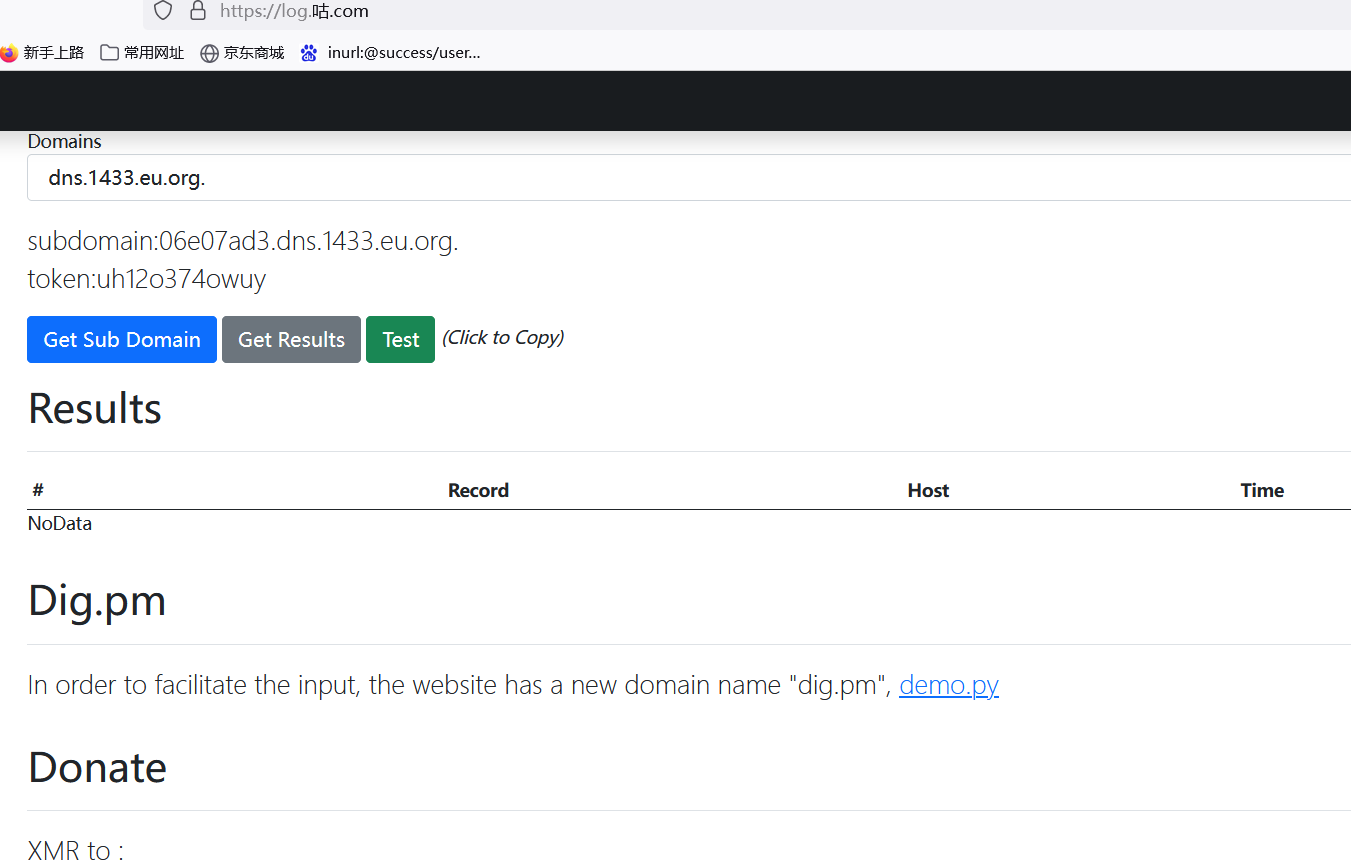

如何使用C sharp编写一个Log4j2 EXP漏洞验证工具 作者:0x80漏洞编号:CVE-2021-44228漏洞等级:高危,该漏洞影响范围极广,危害极大。漏洞描述:Apache log4j2的版本在 2.0 ~ 2.14.1之间时,存在JNDI注入漏洞受影响的版本:Apache log4j的2.0 - 2.14.1版本均存在该漏洞。编程工...

2021-12-30 /

805 次浏览 /

核心成员

一次工作中逻辑绕过任意绑定手机号码漏洞(黑盒JS分析)通过注册的1XX手机号登录,在这里发现可以修改,那么输入注册的手机号提示已存在接着输入需要更改的手机号,这里就选择13888888886作为测试,这里需要注意,158手机号是不能发送短信的 ,因为号码已存在,按照逻辑推理138888888886可以发送,但是无法获取短信认证码,这里需要先同时打开两个页面,一个:思路1:先触发忘记密码认证 ,在第一步不输入发送按钮,测试把1XX得到的验证码直接替换到13888888886,直...

2021-12-27 /

465 次浏览 /

核心成员

Web全栈网络爬虫语法分类目录及高级爬虫思路1,越权语法2,注入语法3,逻辑框架语法4,COOKIE缓存漏洞5, NULL值语法6,容错语法,JSP,php框架泄漏7,上传语法8,支付翻译语法9,payload结合容错语法,通常用于比较糟糕的jsp,php框架源码泄漏,代码不规范,暴露在页面里,可以依靠php读取方式,读config.ini那种方式支付语法,中英文切换,翻译我们需要构造的语法,这个有点难,针对银行,金融,需要提前了解框架知识,页面架构,支付,汇入,取款,验证,...

2021-12-25 /

447 次浏览 /

核心成员