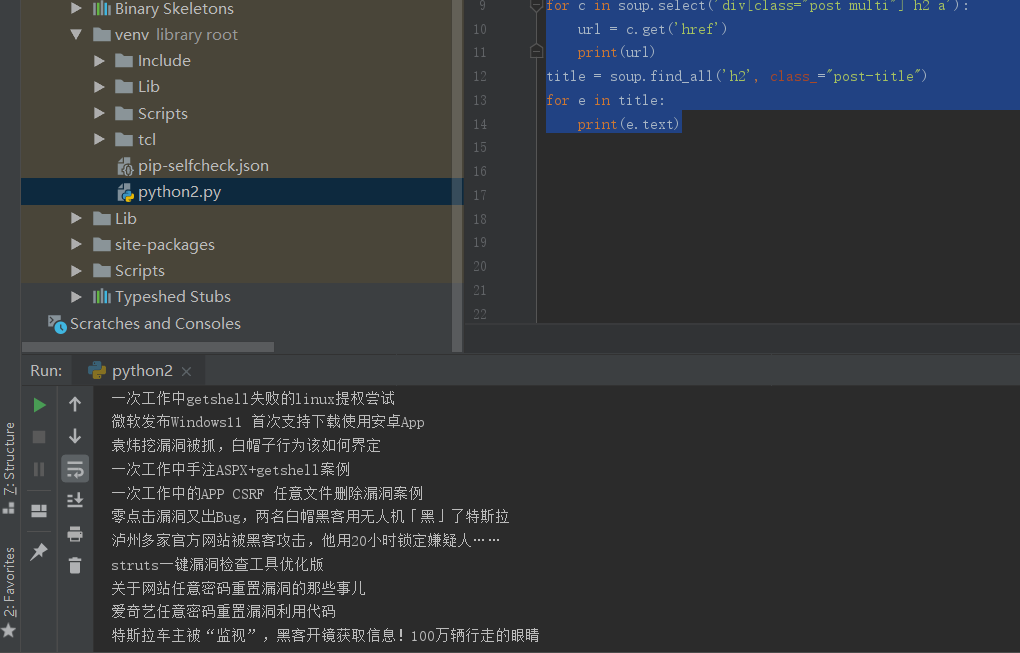

python BeautifulSoup抓取页面标题和url超链接import requestsfrom bs4 import BeautifulSoupres=requests.get('http://www.x14hack.com/')res.encoding=('utf-8')soup = BeautifulSoup(res.text,'html.parser')for c in soup.select(�...

2021-12-08 /

420 次浏览 /

核心成员

一次工作中getshell失败的linux提权尝试先检查了源代码,发现上传代码根本没有判断用户的上传类型发现ajax采用json数据传递data参数的时候,只要有数据,即可保存成功而且这个漏洞可能是通用意味着我们可以上传任何格式类型的脚本木马,如.php.jsp.php4.php5.aspx cer,关键点在于能否成功解析木马拿shell的过程就省略..我们可以去找找配置文件的数据 linux主机如conf,config之类的找了许久发现了数据连接密码,用find命令查找,f...

2021-12-06 /

2310 次浏览 /

核心成员

微软发布Windows11 首次支持下载使用安卓App6月25日,微软发布Windows11,首次将安卓应用程序引入Windows。此外,微软还凭借云技术,将多个功能与安卓、iOS系统内的内容与PC联接起来。据介绍,今年晚些时候,用户可以在Microsoft Store 中找到安卓应用程序,并可通过亚马逊应用商店下载。“想象一下,您可以在 TikTok 上录制并发布视频,或者在您的电脑上使用 Khan Academy Kids 进行线上学习。我们期待采用 Intel Brid...

2021-06-25 /

1022 次浏览 /

核心成员

白帽子出于好意挖掘漏洞并通知相关企业;而世纪佳缘出于用户隐私安全考虑,将白帽子移交公安部门。两件单独出现就会是一件极好的事,一碰在一起,就一引起了轩然大波。谁对谁错,现在很难说清,或许在多年以后,袁炜的遭遇,会成为安全行业发展历史上的一个标志性事件。 先获感谢后被举报 袁炜是互联网漏洞报告平台“乌云”上的一名白帽子。去年12月份,他在乌云提交了其发现的婚恋交友网站世纪佳缘的系统漏洞。在世纪佳缘确认、修复了漏洞并按乌云平台惯例向漏洞提交者致谢后,...

2021-06-24 /

949 次浏览 /

核心成员

一次工作中手注ASPX+getshell案例漏洞:SQL注入由于username参数过滤不严,导致可提交sql查询语句表达式导致SQL注入漏洞' having 11=1-- 发现报错,可能存在注入那么我们接下来,使用手工注入的方式1' and 2=convert(int,(select top 1 name from sysobjects where xtype='U')) and '1'='1发现一张表,但不是我们想要...

2021-05-17 /

1226 次浏览 /

核心成员

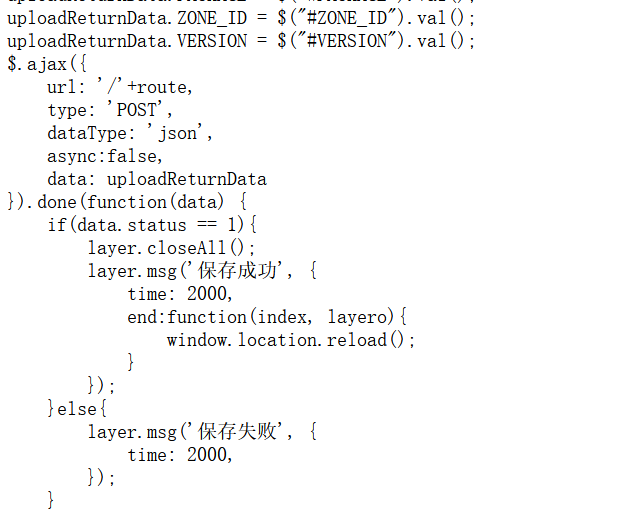

一次工作中的APP CSRF 任意文件删除漏洞案例 function type2_dele(id){ $.getJSON('dele_us_type2.htm',{strategyId:id},function(data){ if(data.flag){ alert(&q...

2021-05-17 /

1028 次浏览 /

核心成员

零点击漏洞又出Bug,两名白帽黑客用无人机「黑」了特斯拉通过无人机远程利用「零点击漏洞」成功入侵了特斯拉,通过wifi控制特斯拉的信息娱乐系统,可以打开车门、后备箱,调整座椅位置,打开转向、加速模式等。除了不能切换到驾驶模式,其他所有驾驶员执行的操作都可以执行。而且所有操作都是通过远程实现的,无需互动。漏洞「TBONE」两名研究员Ralf-Philipp Weinmann和Benedikt Schmotzle通过特斯拉汽车(如Model 3)自动连接到 「特斯拉服务 」WiF...

2021-05-09 /

889 次浏览 /

核心成员

泸州多家官方网站被黑客攻击,他用20小时锁定嫌疑人……真正的网警是这样的!▼▼

人物档案袁斌,泸州市公安局网安支队案件侦查大队教导员。他先后荣立个人三等功3次,被评为公安工作先进个人、优秀共产党员6次,被评为四川省特级优秀人民警察、四川省网侦专家、全省网安能手、全省打击黑客和侵犯公民信息犯罪先进个人、全省打击网络烟草犯罪先进个人、泸州酒城警星等。

...

2021-05-09 /

925 次浏览 /

核心成员

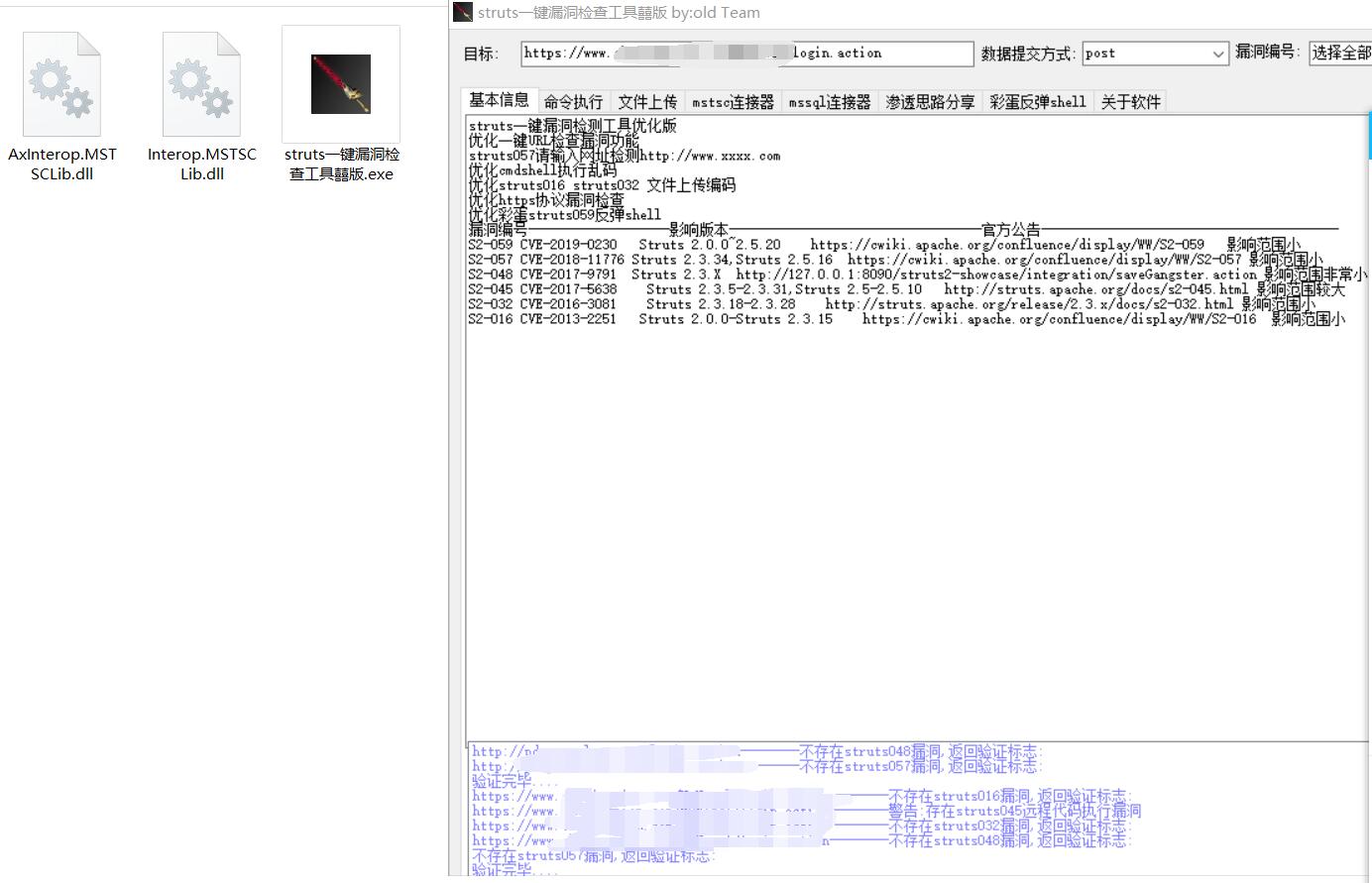

struts一键漏洞检查工具优化版 优化一键URL检查漏洞功能struts057请输入网址检测http://www.xxxx.com优化cmdshell执行乱码优化struts016 struts032 文件上传编码优化https协议漏洞检查优化彩蛋struts059反弹shell漏洞编号-------------------影响版本------------------...

2021-05-08 /

1956 次浏览 /

核心成员

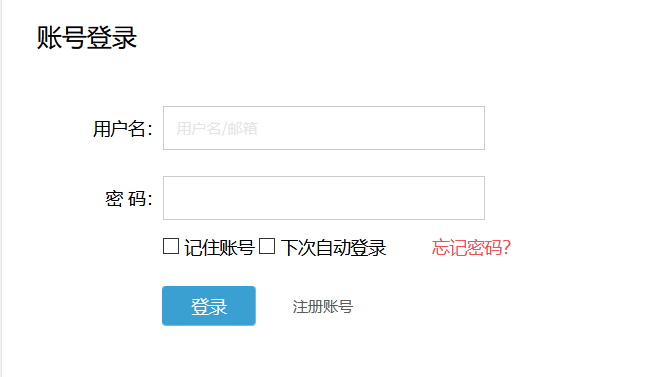

关于网站任意密码重置漏洞的那些事儿 目标:我们选择重置一个重置的点,比如说这个然后我们选择忘记密码这里发现4大块流程是判断用户输入的用户名验证用户的身份重置密码完成我们现在需要做的就是输入一个在数据库中存在的用户名比如:test1这时候我们发现是存在这个用户的,那么他的问题是验证码是4位的,可能存在爆破的风险,按照字典组合就是10000个爆破的点我们如果点击了获取验证码,那么验证码就可能会发送到这个手机我们先不发送先看看源代码functio...

2021-04-29 /

1011 次浏览 /

核心成员